Veröffentlicht am 29. Januar 2026

Lehrgang ICT-Systemspezialist/-in Junior

Setze auf deine Zukunft und werde in nur 12 Monaten zum/zur ICT-Systemspezialist/-in Junior. Lohn gibt es obendrauf! Jetzt bewerben!

Infoveranstaltung und Bewerbung

--> Jetzt für den Lehrgang ICT-Systemspezialist/-in Junior bewerben!

Hier hast du die einmalige Gelegenheit, dich während 12 Monaten in der modernsten IT-Landschaft der Schweiz auszutoben und dich zum IT-Crack ausbilden zu lassen. Gleichzeitig geniesst du alle Vorteile einer Festanstellung und hast nach bestandener Prüfung die Möglichkeit, bei uns langfristig eine Karriere aufzubauen.

Über den Lehrgang

Ziel ist es, ICT-Systemspezialisten und ICT-Systemspezialistinnen für die Arbeit in komplexen IT Umgebungen fit zu machen. Dabei wird besonders darauf geachtet, dass alle Fachgebiete der ICT-Systemtechnik abgedeckt werden. Zudem sollen Kenntnisse in agilen Methoden sowie im Projektmanagement erworben und vertieft werden.

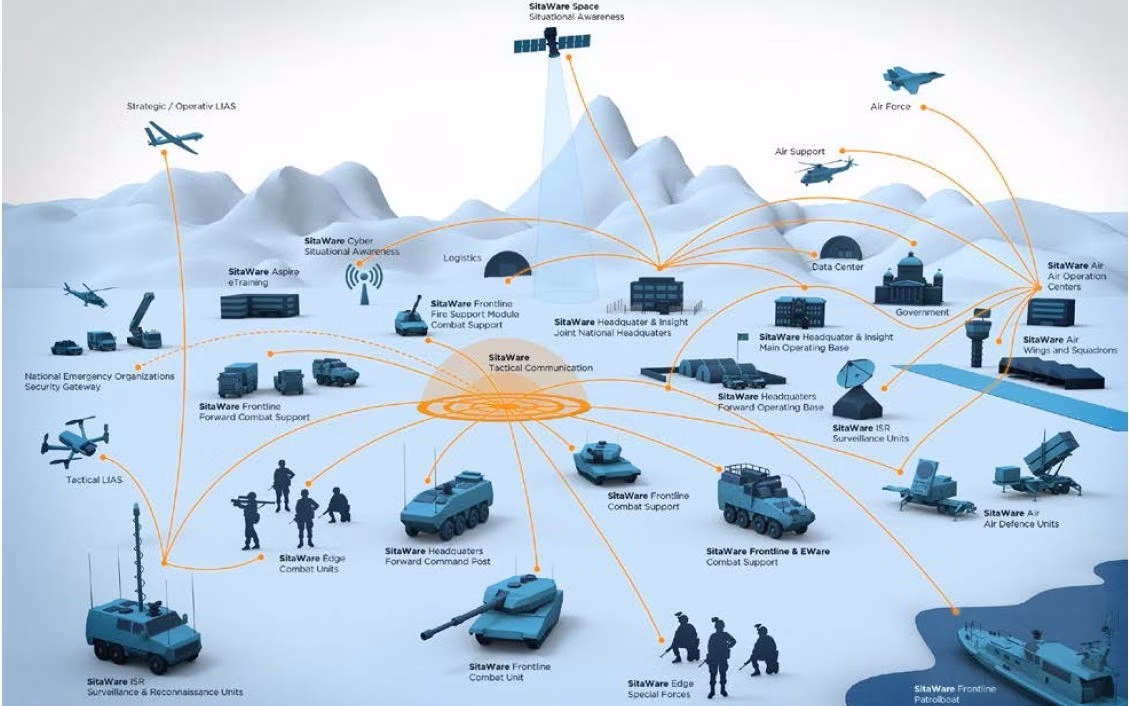

Als Lehrgangsabsolvent/in wird Dir eine Anschlussstelle im Kommando Cyber (Kdo Cy) im Bereich des sicheren Betriebs der IT-Systeme der Armee, deren Überwachung und Schutz sowie deren Weiterentwicklung angeboten. Damit gehörst Du zum Rückgrat der Informatik der Schweizer Armee.

Im Lehrgang erwirbst Du umfassende Kenntnisse und Fähigkeiten, wie sie auf dem Arbeitsmarkt kaum zu finden sind.

Dies macht Dich zum/zur gefragten Spezialisten/Spezialistin und eröffnet langfristig beste Karrieremöglichkeiten.

12 Monate. Am Lehrgang kann nur Vollzeit in Präsenzunterricht teilgenommen werden.

Kurse, Tutorials, Labor, Projektarbeit und Praktika.

Für den Lehrgang zum/zur ICT-Systemspezialist/-in werden den Lehrgangsteilnehmenden keine Gebühren verrechnet.

Lehrgangsteilnemende erhalten während der Ausbildung einen Monatslohn (wird aufgrund von Alter, Ausbildung und Berufserfahrung individuell berechnet).

Der Lehrgang startet jeweils am 1. März, am 1. Juli und am 1. November.

Cisco Certified Network Associate (CCNA), Red Hat Certified System Administrator, Hermes, ITIL Foundation etc.

Als Voraussetzung ist eine der folgenden Ausbildungen oder vergleichbare Kenntnisse und Erfahrungen erforderlich:

- abgeschlossene Berufslehre als Informatikerin/Informatiker EFZ, Mediamatikerin/ Mediamatiker EFZ

- Studium (ETH, Uni, FH) Fachrichtung Informatik, Physik, Mathematik, Elektrotechnik, Automation oder Ähnliches

- Betriebssysteme (Windows, Linux)

- Netzwerktechnik (Routing und Switching)

- Server- und Speichersysteme

- Datenbanken und Middleware

- Automatisierung und Scripting

- Python-Programmierung

- Monitoring und Logging

- Cyber Security

- Projektmanagement

- Problemlösungstechniken

- IT Service Management (ITIL)

- Methoden der Softwareentwicklung

- Agile Methoden (Scrum, SAFe, Design Thinking)

- Auftrag und Organisation der Armee und des Kdo Cy

- Problemanalyse und Aktionsplanung

- HR-Prozesse und Werkzeuge

- ITSM Framework des Kdo Cy

- Informationsschutz und physische Sicherheit

Nach erfolgreichem Abschluss des Lehrgangs ist der Übertritt in eine unbefristete Anstellung als ICT-Systemspezialistin/Spezialist des Kommando Cyber (Kdo Cy) geplant.

Nachfolgend die Übersicht des aktuellen Lehrgangs ICT-Systemspezialistin/Spezialist Junior 2023/24. Änderungen für die Durchführung 2024/25 bleiben vorbehalten.

Blog des Junior-Lehrgang

Der neue Junior-Lehrgang der ICT Warrior Academy begann am 01.11.2023 mit einer vielfältigen Gruppe von 17 Teilnehmern aus verschiedenen beruflichen Hintergründen und Schweizer Sprachregionen. Die Woche war geprägt von herzlichen Begrüssungen, spannenden Einblicken in Projekte wie das Kommando Cyber, humorvollen Sicherheitseinweisungen und einer faszinierenden Präsentation über die Zutrittskartenproduktion.

Am 01.11.2023 startete der neue Junior-Lehrgang der ICT Warrior Academy (IWA) und wir, die 17 Teilnehmerinnen und Teilnehmer, haben uns das erste Mal gesehen. Wir kommen aus allen Sprachregionen der Schweiz und bringen sehr unterschiedliche berufliche Hintergründe mit. Von Automatikern über Berufsmilitär bis Leute aus der Finanzwelt findet man bei der IWA wirklich viele Berufsgruppen. Das macht das Kennenlernen und die Zusammenarbeit nur noch spannender.

Einführung und erstes Kennenlernen

Die Woche startete mit einer herzlichen Begrüssung durch das Team der IWA, die sich auch gleich vorgestellt haben. Anschliessend hat ein Teil der Gruppe eine Führung über das Gelände an der Stauffacherstrasse erhalten. Der andere Teil hat die bereitgestellte Hardware aufgebaut und eingerichtet. Beim anschliessenden gemeinsamen Mittagessen wurde bereits rege diskutiert und man hatte die Chance sich mit den Kollegeinnen und Kollegen und dem Team der IWA austauschen. Am Nachmittag wurde allen Teilnehmern die benötigten Zutrittskarten ausgestellt. Im Anschluss haben alle ein Flipchart zu ihrer Person erstellt und sich den anderen Juniors vorgestellt.

Die Abteilungen stellen sich vor

Am nächsten Morgen wurden wir von Michail Genitsch, stellvertretender Chef des Kommando Cybers, begrüsst. Er hat uns das Projekt Kommando Cyber erläutert. Zudem hat Dominik Winter mehr über seine Arbeit in der Innovation der Armee sowie die Vision Armee 2030 erzählt. Von beiden Referenten haben wir sehr motivierende Worte für das kommende Jahr erhalten.

Am Nachmittag folgte eine Einweisung in die Sicherheitsvorgaben und wir konnten direkt mit einem Lacher starten. Céline Herren, die Referentin für diesen Teil, hatte im Vorfeld unscheinbare QR-Codes auf den Tischen verteilt, welche zu einer Awareness-Seite der Armee führten. So konnten wir bei Start der Präsentation gemeinsam mit denjenigen lachen, welche die Codes fälschlicherweise bereits gescannt hatten. Im Anschluss haben wir nicht nur viel über die verschiedenen Sicherheitsvorschriften gelernt, sondern uns wurden auch die Hintergründe der Vorschriften aufgezeigt. Das war für uns besonders spannend.

Den Nachmittag schlossen wir mit einer Präsentation von Rocco De Giovanni und seinem Team ab, welche uns mehr über ihre Abteilung sowie unseren persönlichen Zutrittskarten erzählen konnten. Nebst den grundlegenden Informationen zur Bedienung der Karte, durften wir auch viel über die hinterlegten Zertifikate sowie den Herstellungsprozess einer Karte lernen. Zum krönenden Abschluss haben wir bei einer Führung gesehen wie die Karte produziert und anschliessend durch die Zertifizierungsstelle dem Besitzer ausgestellt werden. Kleiner Fun Fact: Bei dieser Zertifizierungsstelle haben bis vor kurzem die Bundesräte Ihre Karte erhalten. Im Gegensatz zu den öffentlichen Zertifizierungsstellen konnten Sie so gut von der Öffentlichkeit abgeschirmt werden.

Lego Serious Play & E-Learnings

Am Freitagmorgen durften wir an einem LEGO Serious Play Workshop von Vincenzo und Emina teilnehmen. Wir haben so auf spielerische Art und Weise mehr über unsere Ziele gelernt und uns ebenfalls gegenseitig aufgezeigt, wie wir diese erreichen können.

Am Freitagmorgen durften wir an einem LEGO Serious Play Workshop von Vincenzo und Emina teilnehmen. Wir haben so auf spielerische Art und Weise mehr über unsere Ziele gelernt und uns ebenfalls gegenseitig aufgezeigt, wie wir diese erreichen können.Natürlich blieb auch noch Zeit mit den grossen LEGO Sets eigene kreative Bauten zu errichten und diese miteinander zu vergleichen. Am Nachmittag durften wir eigenständig E-Learnings der Gruppe Verteidigung absolvieren, welche uns den Einstieg weiter erleichtert haben.

Innert kürzester Zeit sind wir zu einem starken Team zusammengewachsen. Jede und jeder hat seinen Platz und sein Ämtli gefunden. Ich, als Content Creator, bin beispielsweise zusammen mit meiner Stellvertretung für das Führen dieses Blogs verantwortlich.

Innert kürzester Zeit sind wir zu einem starken Team zusammengewachsen. Jede und jeder hat seinen Platz und sein Ämtli gefunden. Ich, als Content Creator, bin beispielsweise zusammen mit meiner Stellvertretung für das Führen dieses Blogs verantwortlich.Weitere Ämtlis, wie der Klassenchef, der Facility Manager oder der Fotograf, werden jeweils auch von einem Junior übernommen. Ich freue mich auf die nächsten Wochen und bin zuversichtlich, dass wir uns noch besser kennenlernen und verstehen werden.

von Yanik, Student ICT-Systemspezialist Junior

Die Woche begann mit einer Einführung in BPMN 2.0, gefolgt von einem Training in Visualisierung und Präsentationstechnik. Danach erlebten wir eine spannende Simulation der Apollo 13 Mission und absolvierten erfolgreich ein Modul zur Windows PowerShell, das uns trotz anfänglicher Schwierigkeiten wertvolle Einblicke und praktische Fähigkeiten vermittelte.

BPMN 2.0

Nun hat die neue Woche gestartet und Bernadeta Müggler aus der RUAG hat uns an einem Tag das Thema BPMN 2.0, Business Process Model and Notation, nähergebracht. Der Wissensstand der Thematik was innerhalb unserer Gruppe sehr unterschiedlich. Einige haben bereits damit gearbeitet, wiederum andere haben kaum Erfahrung damit. Bernadeta konnte uns anhand von Beispielen aus der Praxis als auch interessanten Übungen BPMN näherbringen. Wir haben gelernt, wie die Prozesse übersichtlich und korrekt abgebildet werden können.

Visualisieren und Präsentationstechnik

Emina Brkic hat uns in den darauffolgenden Tagen das Visualisiergen und die Präsentationstechnik aufgezeigt. An den beiden Tagen waren wir aktiv tätig und konnten unsere Kreativität freien Lauf lassen.

Emina Brkic hat uns in den darauffolgenden Tagen das Visualisiergen und die Präsentationstechnik aufgezeigt. An den beiden Tagen waren wir aktiv tätig und konnten unsere Kreativität freien Lauf lassen.Am Vormittag haben wir gelernt, wie wir Emotionen, Menschen und vielem mehr möglichst einfach darstellen können und haben dazu auch unterschiedliche Übungen gemacht. Nach der Mittagspause konnten wir unsere Präsentationstechniken üben. Dazu mussten wir in kleineren Gruppen über ein Thema erzählen und eine andere Person aus derselben Gruppe diese dann im Plenum möglichst gut verkaufen. Eine andere Übung war, dass eine Person eine für ihn unbekannte PowerPoint Folie im Plenum eingeblendet wurde und der/die Freiwillige mind. 3.5 Minuten darüber sprechen sollte.

Nach den Übungen haben wir den Auftrag erhalten, ein Flipchart zu gestalten und uns vorzustellen. Diese Präsentation wurde aufgezeichnet und anschliessend bewertet.

Apollo 13

Am nächsten Tag hat Christian Peier mit uns eine Simulation mit der bekannten Raumfahrtmission Apollo 13 gemacht. Es wurden zwei Gruppen gebildet. Jede Person innerhalb der Gruppe wurde eine Rolle zugeteilt. In den jeweiligen Rollen wurden die Position und die Aufgaben definiert.

Am nächsten Tag hat Christian Peier mit uns eine Simulation mit der bekannten Raumfahrtmission Apollo 13 gemacht. Es wurden zwei Gruppen gebildet. Jede Person innerhalb der Gruppe wurde eine Rolle zugeteilt. In den jeweiligen Rollen wurden die Position und die Aufgaben definiert.Danach fing die Simulation bereits an und die Gruppen wurden ins kalte Wasser gestossen. Insgesamt gab es vier Phasen und den jeweiligen Phasen gab es unterschiedliche Aufgaben. Wichtig war, dass innerhalb der Gruppen eine gute Kommunikation resp. ein guter Austausch vorhanden war, damit die Aufgaben möglichst schnell und effizient gelöst werden konnten. Jede Person musste auch wissen, welche Rolle und welche Aufgaben ihm oder ihr zugeteilt war und in den relevanten Situationen entsprechend handeln.

Der Tag wurde sehr spannend und lehrreich gestaltet. Wir konnten viel dazulernen in Bezug auf Teamspirit, die Wichtigkeit der Rollen- und Aufgabenverteilung und die Kommunikation innerhalb der Gruppen.Windows PowerShell

Nun stand uns das Modul Windows PowerShell für eine Woche bevor. Das Modul wurde durch zwei Mitarbeiter, Libero Latella und Tobias Fierz der Unternehmung letsboot.ch gehalten. Durch einen holprigen Einstieg haben wir dennoch unseren Weg gefunden und konnten die Prüfung Ende der Woche meistern.

Der Inhalt des Moduls bestand durch einen kurzen Theorie-Teil und anschliessenden Aufgaben. Ausserdem hatten wir Zeit uns ein Projekt in einer Gruppe oder alleine auszudenken. Für das Umsetzen bekamen wir einen Tag Zeit. Die Ergebnisse der Projektarbeiten beinhalteten viele unterschiedliche Themenbereiche: Von Spielen bis hin zur Erkennung von Passwörtern. Trotz der kurzen Zeitspanne haben wir viel gelernt und freuen uns bereits auf die weiteren spannenden Module.

von Sheree, Studentin ICT-Systemspezialist Junior

In der ersten Kurswoche wurden theoretische Grundlagen vermittelt, ergänzt durch interaktive Lernkontrollen. Am zweiten Tag hatten die Teilnehmer Zeit, ihr Wissen zu vertiefen und sich auf die Prüfung vorzubereiten, die für die meisten gut machbar war. Der Kurs endete positiv, und die Vorfreude auf das kommende Linux Red Hat Modul mit Zertifizierung war gross.

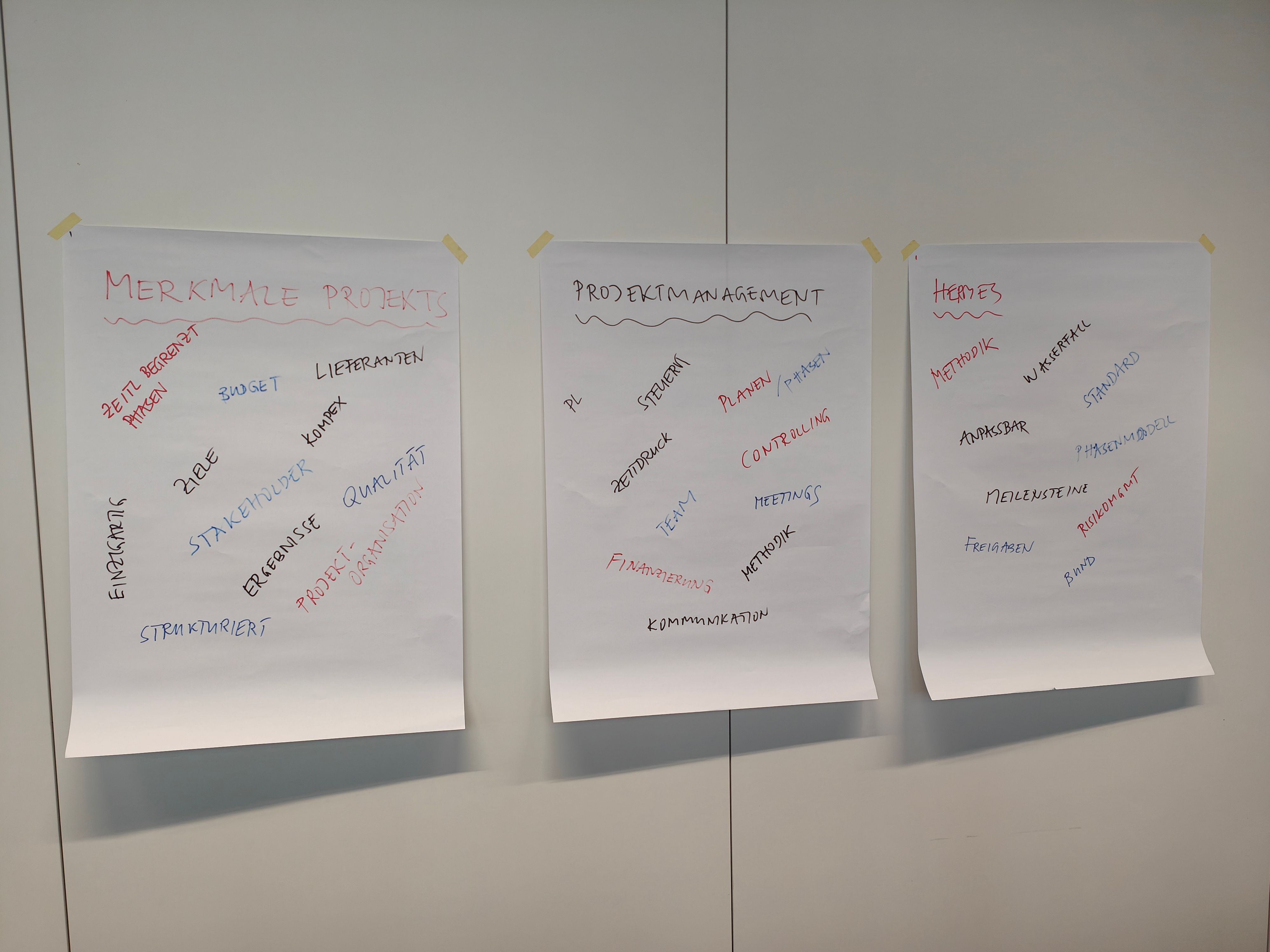

Projektmanagement

Tag 1 | Module 1 bis 6

Unser Dozent Heinz Zaugg hat sich am Morgen bei jedem persönlich vorgestellt und anschliessend grosses Interesse am Wissensstand der Klasse gezeigt. Da wir vor dem Modul die Unterlagen erhalten haben, waren wir gespannt über die erdrückende Menge von knapp 200 Folien welche wir innerhalb von 1.5 Tagen erarbeiten würden.

Unser Dozent Heinz Zaugg hat sich am Morgen bei jedem persönlich vorgestellt und anschliessend grosses Interesse am Wissensstand der Klasse gezeigt. Da wir vor dem Modul die Unterlagen erhalten haben, waren wir gespannt über die erdrückende Menge von knapp 200 Folien welche wir innerhalb von 1.5 Tagen erarbeiten würden.Wir starteten mit der Definition von einfachen Begriffen wie «Projekt», «Projektorganisation» und «Hermes». Der Tag war durchgehend sehr gut strukturiert, enthielt jedoch zum Grossteil trockene Theorie. Die einzelnen Module wurden durch Lernkontrollen mit Kahoot aufgelockert. Dadurch konnte der eigene Lernfortschritt überprüft werden.

Am Ende des Tages waren wir alle erschöpft aber haben viel neues gelernt oder aufgefrischt.Tag 2 | Module 7 und 8 + Prüfung

Am zweiten Tag hatten wir deutlich weniger neue Theorie, dafür Zeit für Fragen, Gruppenarbeiten und Selbststudium. Dadurch war dieser Tag viel abwechslungsreicher. Wir hatten nach dem Mittag Zeit um uns für die Prüfung vorzubereiten und letzte Fragen zu stellen.

Am zweiten Tag hatten wir deutlich weniger neue Theorie, dafür Zeit für Fragen, Gruppenarbeiten und Selbststudium. Dadurch war dieser Tag viel abwechslungsreicher. Wir hatten nach dem Mittag Zeit um uns für die Prüfung vorzubereiten und letzte Fragen zu stellen.Die Prüfung war nach der guten Vorbereitung für die meisten von uns sehr gut zu bewältigen. Somit konnten wir den Kurs mit einem guten Gefühl und der Vorfreude auf das Linux-Modul beenden.

Linux Red Hat

Einführung

Das Linux Red Hat-Modul ist der erste grössere Block, welchen wir haben werden. Wir freuen uns alle sehr auf die kommenden Wochen. Ein Mitgrund ist, dass es in diesem Modul anschliessend eine Zertifizierung geben wird. Uns kamen bereits erste Gerüchte auf, dass das Zertifikat nicht einfach zu erreichen sein wird.

Das Linux Red Hat-Modul ist der erste grössere Block, welchen wir haben werden. Wir freuen uns alle sehr auf die kommenden Wochen. Ein Mitgrund ist, dass es in diesem Modul anschliessend eine Zertifizierung geben wird. Uns kamen bereits erste Gerüchte auf, dass das Zertifikat nicht einfach zu erreichen sein wird.RH124

Unser erster Tag, startet mit der Vorstellung durch Florian Wamser, unserem Dozenten. Er nimmt einen langen Weg auf sich um uns unterrichten zu dürfen. Dabei überquert er täglich die Landesgrenzen, da Florian für uns aus Deutschland anreist. Dieses Engagement widerspiegelt sich auch in seiner Art zu unterrichten. Je später es wurde, desto mehr Wissen wollte er uns mit auf den Weg geben. Dies wurde oft mit Teilsätzen wie «Nur noch eine Sache», «Dieses Kapitel können wir noch starten» oder «Wenn wir noch einmal Gas geben, reicht es noch» begleitet.

Die Informationsflut war vor allem für diese unter uns eine Herausforderung, welche Linux zuvor noch nicht kannten. Wir haben innerhalb von 5 Arbeitstagen das komplette Modul RH124 abgeschlossen. Dieses beinhaltete Themen wie Servermanagement, Netzwerk, Berechtigungen, Linux-Dateisystem, Logging, Pakete und allgemeine Informationen zu Linux sowie User- und Gruppenverwaltung.

Die Tage waren sehr spannend aber auch anstrengend.RH134

Am Donnerstag der zweiten Woche, starteten wir RHA134. Ab jetzt sollten wir alles bisher Erlernte verinnerlicht haben um darauf aufbauen zu können. Unsere erwarteten Themen wie Skripting, Automationen, Analyse von Systemen und Container.

Am Donnerstag der zweiten Woche, starteten wir RHA134. Ab jetzt sollten wir alles bisher Erlernte verinnerlicht haben um darauf aufbauen zu können. Unsere erwarteten Themen wie Skripting, Automationen, Analyse von Systemen und Container.Die generelle Stimmung war weiterhin gut, der Klassenzusammenhalt grossartig und Florian zu 150% motiviert uns noch viel Neues beibringen zu dürfen.

In der zweiten Woche merkte man deutlich besser wer Vorwissen mitbrachte und wer nicht. Gerade am letzten Tag konnte nicht einmal mehr die vorderste Reihe nebenbei dokumentieren, wie es bisher der Normalfall war. Über 100 Folien innerhalb von 2 Stunden ist unser aktueller Rekord.

Abschluss

Wir hatten sehr spannende aber auch intensive drei Wochen mit Florian. Am Abend wurden oft noch Memes erstellt und im Klassenchat versendet. Dabei ging es stets darum wie viel Wissen wir noch verarbeiten und aneignen dürfen, bevor wir alle für die Zertifizierung bereit sind. Diese wird uns im Februar erwarten und bis dahin dürfen wir noch einiges an Wissen verarbeiten.

von Patrick, Student ICT-Systemspezialist Junior

Die Design-Thinking-Methode wurde den Studierenden von Prof. Dr. Patrick Link vermittelt, wobei sie in Gruppen verschiedene Problemstellungen bearbeiteten und den gesamten Prozess durchliefen. Anschliessend erarbeiteten sie Lösungen, die sie abschliessend präsentierten und reflektierten. Der Kurs zu Scrum bot einen Mix aus Theorie und praktischen Übungen, wobei die Studierenden die unterschiedlichen Scrum-Rollen im agilen Framework kennenlernen konnten.

Design Thinking

In der Kalenderwoche 50 hatten wir Herrn Prof. Dr. Patrick Link von der HSLU bei uns zu Gast. Innert vier Tagen brachte er uns die Problemlösungsmethode Design Thinking bei. Als Lernstoff standen uns zwei Bücher, welche vom Dozenten und Partnern geschrieben wurden, zur Verfügung. Es stellt eine Sammlung unterschiedlicher Ansätze und Tools vor, welche im Design-Thinking-Prozess verwendet werden können. Bei diesen Methoden geht man auf die Gefühlswelt des Kunden ein und entwickelt anhand der Erkenntnisse einige Ideen, welche dann in Prototypen weiterentwickelt werden. Man ist in ständigem Austausch mit dem Kunden, um die Lösung zu verbessern oder zu erweitern. Bei den Tools handelt es sich um grafische Templates, welche die Kreativität anregen sollen oder um Informationen leserlicher darzustellen. Wie beispielsweise eine Steakholder-Map oder ein User-Profil.

Die Tage waren jeweils aus diversen Theorieblöcken und Gruppenarbeiten aufgebaut. Die zu Beginn des Unterrichts definierten Gruppen konnten sich selbst eine Problemstellung aussuchen, welche in den vier Tagen abgearbeitet wurden.

Die Tage waren jeweils aus diversen Theorieblöcken und Gruppenarbeiten aufgebaut. Die zu Beginn des Unterrichts definierten Gruppen konnten sich selbst eine Problemstellung aussuchen, welche in den vier Tagen abgearbeitet wurden.Man durchlief alle 6-Schritte des Design-Thinking-Prozesses (Verstehen, Beobachten, Definieren, Ideen finden, Prototypen erstellen, Testen). Es wurden Themen wie: «Attraktivität der Armee steigern» oder «Onboarding-Prozess VBS verbessern» gewählt.

Die Gruppenarbeiten haben viel Spass gemacht und waren ziemlich fordernd. Probleme, die am Anfang relativ einfach ausschaut haben, wurden durch neue Erkenntnisse während des Prozesses komplexer. Für viele ein wenig unangenehm war das Interviewen von fremden Personen zu den Produktideen. Oft kam auch der zeitliche Faktor hinzu, welcher die Teams dazu forcierte, zielorientiert und effizient zu arbeiten. Die Ideen musste man am letzten Tag in einem Pitch vor der ganzen Klasse präsentieren. Danach folgte eine Reflexion der einzelnen Gruppen über ihren Lernprozess. Diese zwei Präsentationen und eine Selbstreflexion wurden benotet, deshalb war jeder Einzelne sehr bemüht, ein gutes Ergebnis zu erzielen.

Jeder Student konnte vom Unterricht profitieren und ich bin mir sicher, dass viele der gesehenen Tools im Arbeitsalltag sehr hilfreich sein werden. Die Gruppenarbeiten waren intensiv und haben sehr viel Spass gemacht. Man konnte die vermittelte Theorie direkt praktisch anwenden und hatte am Ende ein Produkt zur Präsentation.

Scrum

Das zweite Thema dieses Blogs ist Scrum, welches wir IWA-intern von Annina Bachmann vermittelt erhielten. Der zweitägige Block war eine Mischung aus Theorie und praktischen Gruppenarbeiten. Scrum ist ein agiles Framework, welches für die Entwicklung und das Projektmanagement, insbesondere für IT, eingesetzt wird. Eines der Ziele war es, uns den Unterschied zwischen Wasserfall-Ansatz und agilen Methoden aufzuzeigen. Ein wichtiges Merkmal in Scrum sind die unterschiedlichen Rollen:

Product Owner: Verantwortlich für die Definition und Priorisierung von Aufgaben im Produkt-Backlog, basierend auf den Anforderungen des Kunden und des Unternehmens.

Scrum Master: Verantwortlich für die Umsetzung von Scrum-Prinzipien und die Unterstützung des Teams bei der Lösung von Problemen.

Development Team: Das Team von Fachleuten, das für die Lieferung von inkrementellen, potenziell auslieferbaren Produkten verantwortlich ist.

Diese Rollen sind im ständigen Austausch miteinander und arbeiten die Aufgaben aus den Backlogs ab. Dies ermöglicht, dass im Gegensatz zum Wasserfall-Ansatz das Produkt zyklisch neue Features bekommt und nicht alles auf einmal laciert wird.

Diese Rollen sind im ständigen Austausch miteinander und arbeiten die Aufgaben aus den Backlogs ab. Dies ermöglicht, dass im Gegensatz zum Wasserfall-Ansatz das Produkt zyklisch neue Features bekommt und nicht alles auf einmal laciert wird.Durch den ständigen Austausch kann auf Fehler oder Unstimmigkeiten viel flexibler reagiert werden.

Im praktischen Teil bildeten wir Gruppen für bevorstehende Python Projekte im neuen Jahr. Die Gruppen haben unterschiedliche Problemstellungen, und wir haben den Auftrag, die unterschiedlichen Aufgaben für das Projekt-Backlog zu definieren. Diese werden wir dann im neuen Jahr Scrum-mässig abarbeiten. Die Klasse bekam einen positiven Eindruck von Scrum und freut sich bereits, dies zu Beginn von 2024 praktisch anzuwenden.

von Dominik, Student ICT-Systemspezialist Junior

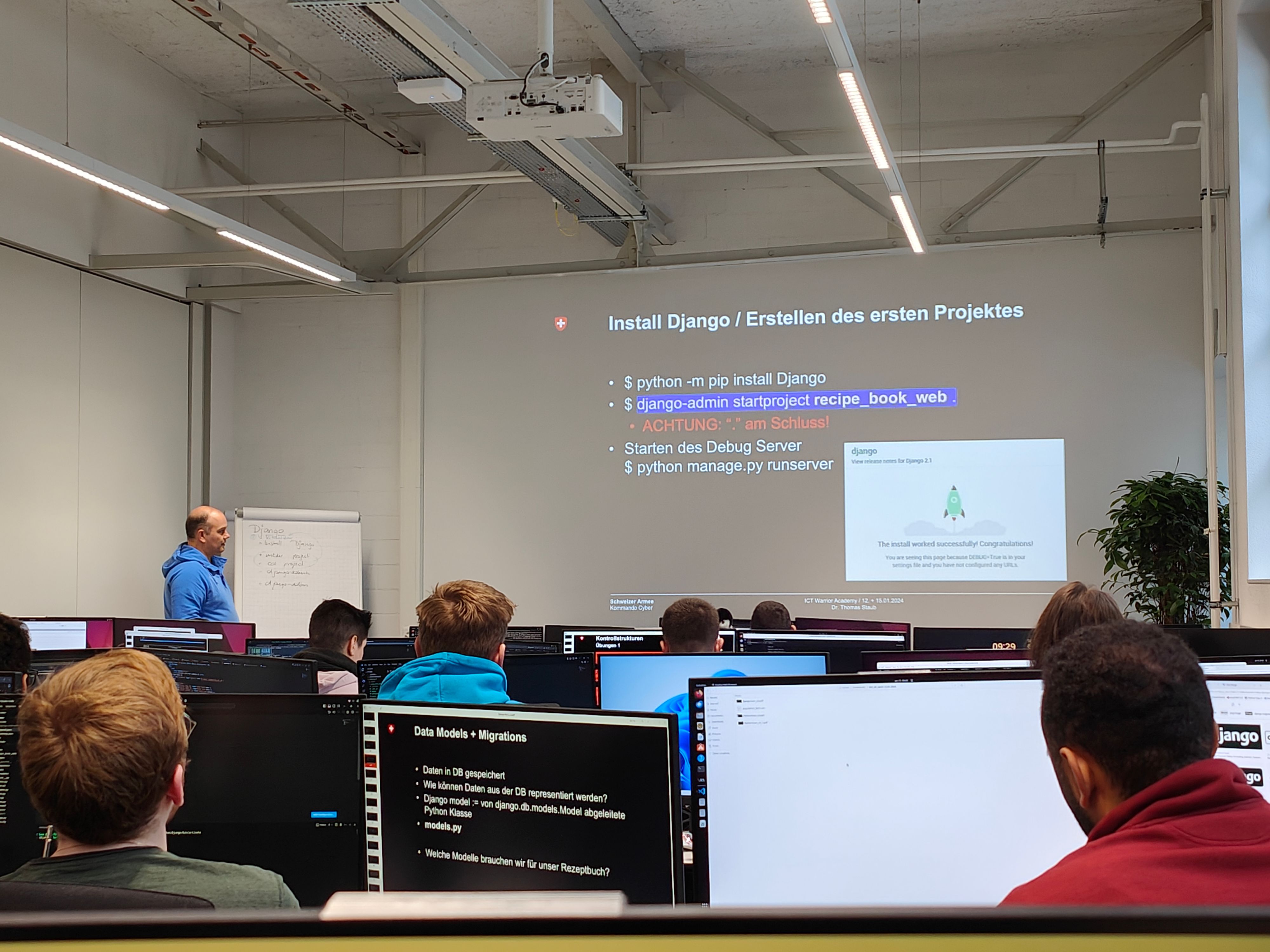

Das Python-Modul, eines der umfangreichsten Module des Junior-Kurses, umfasste eineinhalb Wochen Unterricht und zweieinhalb Wochen Projektarbeit. Unter der Leitung von Thomas Staub lernten die Teilnehmenden grundlegende und fortgeschrittene Konzepte von Python sowie das Web-Framework Django kennen. In intensiven Gruppenprojekten entwickelten sie Webanwendungen, meisterten die Herausforderungen der Teamarbeit und verbesserten ihre Programmierfähigkeiten.

Einführung

Das Python-Modul war der bisher grösste Block unserer Ausbildung. Es bestand aus eineinhalb Wochen Unterricht und zweieinhalb Wochen Projektarbeit. Alle waren begeistert, dieses Modul in Angriff zu nehmen, da jeder wusste, wie wichtig und mächtig Python als Programmiersprache ist.

Der Kurs

Unter der Leitung von Thomas Staub, unserem geschätzten Leiter und Dozenten, begannen wir unsere intensive Reise in die Welt der Python-Programmierung. Zuerst beschäftigten wir uns mit grundlegenden Konzepten wie Variablen und Funktionen. Als es dann aber an die Manipulation von Dateien ging, kamen selbst die Erfahrensten unter uns ins Grübeln. Es wurde schnell klar, dass ChatGPT in den nächsten Wochen unser bester Freund sein würde. Besonders als wir mit Rekursion konfrontiert wurden und das Hanoi Problem lösen mussten.

Jedes Kapitel des Kurses wurde durch praktische Übungen ergänzt. Diese Übungen wurden dann in der Klasse besprochen, wobei jemand nach vorne ging und seine Lösung präsentierte. Je komplexer das Problem, desto lebhafter die Diskussionen. Gegen Ende der ersten Woche widmeten wir uns der objektorientierten Programmierung. Die Einführung der Map-, Filter-, Reduce- und Lambda-Funktionen stellte uns vor neue Herausforderungen.

Jedes Kapitel des Kurses wurde durch praktische Übungen ergänzt. Diese Übungen wurden dann in der Klasse besprochen, wobei jemand nach vorne ging und seine Lösung präsentierte. Je komplexer das Problem, desto lebhafter die Diskussionen. Gegen Ende der ersten Woche widmeten wir uns der objektorientierten Programmierung. Die Einführung der Map-, Filter-, Reduce- und Lambda-Funktionen stellte uns vor neue Herausforderungen.Zu Beginn der zweiten Woche führte uns Thomas in das Django Web Framework ein. Für viele von uns war Django neu, aber dank der grossen Erfahrung von Thomas machten wir schnell Fortschritte. Das Erlernen dieses Frameworks bereitete uns auf unser bevorstehendes Projekt vor und erweiterte unser Verständnis für die Entwicklung moderner Webanwendungen.

Das Projekt

Nach eineinhalb Wochen intensiven Lernens begann unsere grösste Herausforderung: die Entwicklung einer Webanwendung in Gruppen von vier bis fünf Personen innerhalb von zwei Wochen. Eine Gruppe entwickelte z.B. eine Software für die Bibliotheksverwaltung, eine andere eine Software für die Raumverwaltung. Dieses Abenteuer erforderte nicht nur Programmierkenntnisse, sondern auch ein hohes Mass an Organisation und Teamarbeit.

Die Verwendung von GIT für die Versionsverwaltung war anfangs eine Herausforderung, vor allem beim Zusammenführen von Code. Manchmal gingen Codezeilen verloren, weil wir das Konzept des GIT Merging nicht richtig verstanden hatten. Diese Erfahrungen waren jedoch wertvoll und lehrreich. Bis zum Ende des Projekts haben wir nicht nur unsere Python-Kenntnisse erweitert, sondern auch unsere zwischenmenschlichen Fähigkeiten verbessert.

Die Verwendung von GIT für die Versionsverwaltung war anfangs eine Herausforderung, vor allem beim Zusammenführen von Code. Manchmal gingen Codezeilen verloren, weil wir das Konzept des GIT Merging nicht richtig verstanden hatten. Diese Erfahrungen waren jedoch wertvoll und lehrreich. Bis zum Ende des Projekts haben wir nicht nur unsere Python-Kenntnisse erweitert, sondern auch unsere zwischenmenschlichen Fähigkeiten verbessert.Jeder in der Gruppe brachte seine Stärken ein, um das bestmögliche Ergebnis zu erzielen. Die Projektarbeit war intensiv, aber sehr bereichernd. Sie hat uns gelehrt, wie wichtig Teamarbeit, Kommunikation und die gemeinsame Bewältigung von Herausforderungen sind. Dies spiegelte sich auch in den Präsentationen wider, die wir am Ende unserer Projekte hielten.

Die Präsentation unseres Projekts war ein kleines Projekt für sich, da wir unser Produkt so gut wie möglich präsentieren mussten. Es gab Rollenspiele, originelle Demos und schöne, humorvolle Visualisierungen. Es war eine tolle Show.

Fazit

Diese vier Wochen an der ICT Warrior Academy waren eine transformative Erfahrung. Wir haben nicht nur Python und das Django Framework gelernt, sondern auch effektive im Team zusammengearbeitet. Um Spass zu haben, verbrachten einige von uns sogar Nächte am Arbeitsplatz, um am Projekt zu arbeiten. Am Ende der vier Wochen waren alle zufrieden und stolz auf das Erreichte.

von Luc, Student ICT-Systemspezialist Junior

Die Module «Container Technology» und «Cyber Security» umfassten eine intensive Woche mit Docker, Kubernetes und CI/CD in Gitlab, gefolgt von einer Woche Cyber Security zu Hause. Die Teilnehmer:innen erlernten die Verwaltung und Automatisierung von Containern sowie wesentliche Aspekte der Cybersicherheit durch Online-Kurse und praktische Übungen, die in abschliessenden Prüfungen getestet wurden.

Container

Nachdem wir in den Kalenderwochen 47 bis 49 während des Red Hat System Administration Kurses zum ersten Mal mit Containertechnologien in Berührung gekommen waren, hatten wir nun die Möglichkeit, uns eine Woche lang intensiv mit Docker, Kubernetes und CI/CD auf Gitlab zu beschäftigen.

Zu Beginn lernten wir Docker kennen. Docker kann man sich wie ein Frachtschiff vorstellen, das mehrere Container transportieren kann. Diese Container enthalten Softwareanwendungen mit ihren Abhängigkeiten. Ähnlich wie standardisierte Container im Transportwesen sind Docker-Container portabel und können einfach zwischen Server-Hosts verschoben werden.

Zu Beginn lernten wir Docker kennen. Docker kann man sich wie ein Frachtschiff vorstellen, das mehrere Container transportieren kann. Diese Container enthalten Softwareanwendungen mit ihren Abhängigkeiten. Ähnlich wie standardisierte Container im Transportwesen sind Docker-Container portabel und können einfach zwischen Server-Hosts verschoben werden.Um Container auf Frachtschiffe zu verladen und zu verteilen, benötigen wir einen Hafenkran. Am zweiten Tag beschäftigten wir uns daher mit Kubernetes, das diese Rolle in der Softwareumgebung übernimmt. Kubernetes verwaltet die Fracht, verteilt sie auf die vorhandenen Serverknoten und skaliert sie bei Bedarf. Michael hat uns dieses teilweise komplexe Thema mit gut durchdachten Beispielen nähergebracht.

Zum Abschluss haben wir uns CI/CD Pipelines auf Gitlab angeschaut. Dies wurde uns von Jonas Felix gezeigt, da Michael leider nicht vor Ort sein konnte. Diese Pipelines ähneln dem Aufgabenprofil eines Hafenarbeiters. Sie testen, bauen und verpacken die gewünschte Software in Container. Gitlab steuert die Hafenkräne (Kubernetes) und verteilt mit deren Hilfe die gebauten Container auf die Frachtschiffe (Docker-Umgebungen).

Die lernintensive Woche wurde von uns allen erfolgreich mit einer Prüfung abgeschlossen.

Cybersecurity

Die Cybersecurity-Woche fand grösstenteils zu Hause statt. Da wir das vorher noch nie gemacht hatten, war es eine gute Erfahrung zu sehen, wie es von zu Hause aus funktioniert. Wie man in der Klasse hörte, hatten die meisten auch positive Erfahrungen mit dem Homeoffice gemacht.

Aber zurück zum Thema: Cybersecurity. Wir bekamen von Annina einen Arbeitsplan, den wir bis Freitag bearbeiten sollten. Der Plan bestand aus mehreren Teilen und Themen. Genau genommen waren es drei:

- LMS-Kurse über Cybersecurity

- Offizielle Splunk Lektionen über Cybersecurity und die Rolle von Splunk

- pfSense Kurse als Vorbereitung für die Cyber Training Range (CTR) Woche

Da diese Themen sehr interessant waren, fiel es uns leicht sie zu bearbeiten und zu lernen. Am Freitag hatten wir eine Prüfung über Cybersecurity, die sich mehr auf die theoretischen Aspekte der Cybersecurity bezog. Aber die praktischen Aspekte der Homeoffice-Woche, wie zum Beispiel Splunk-Befehle, waren nicht umsonst gelernt, nur weil sie in der Prüfung nicht abgefragt wurden. Wir werden sie noch in einem Monitoring-Kurs anwenden können.

Alles in allem waren es zwei abwechslungsreiche und spannende Wochen. Vielen Dank dafür.

von Jan, Student ICT Systems Specialist Junior

Du fragst dich, wie es nach der Ausbildung zum ICT-Systemspezialisten weitergehen könnte? Eine Möglichkeit ist die Mitarbeit in einem Security Operations Center (SOC). In diesem Blogpost möchte ich dir einen Einblick in meine Erfahrungen als Praktikant in einem SOC geben und zeigen, wie spannend und lehrreich diese Welt sein kann.

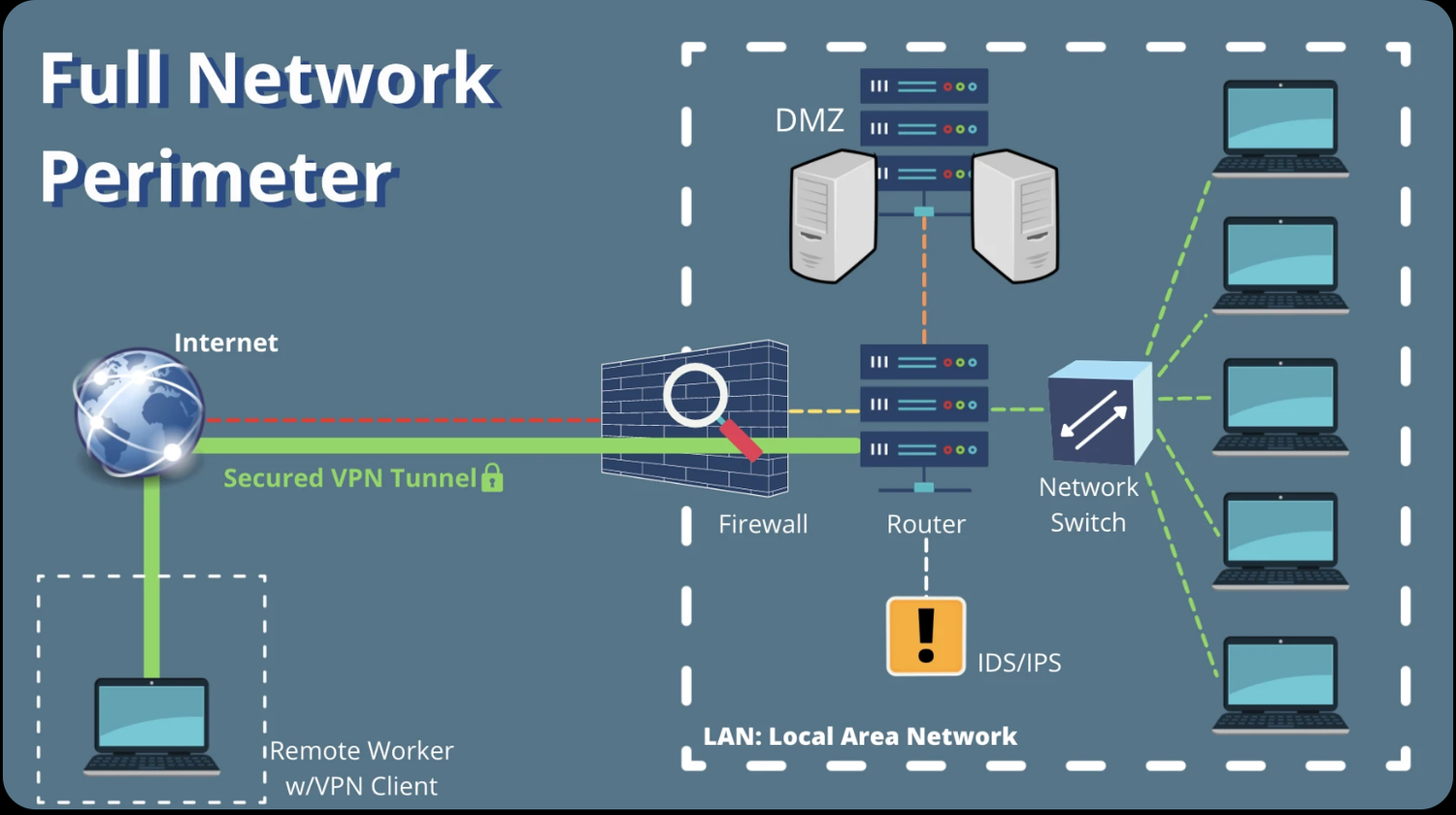

Ein SOC ist eine Art Überwachungszentrale, in der alle sicherheitsrelevanten IT-Systeme überwacht und vor internen und externen Gefahren schützt. Ein SOC Tier 1 ist die erste Verteidigungslinie des VBS gegen Cyberbedrohungen. Hier werden verdächtige Aktivitäten erkannt, untersucht und gegebenenfalls darauf reagiert. Als Teil des Tier 1 Teams war meine Aufgabe, Alarme zu überprüfen, potenzielle Sicherheitsvorfälle zu identifizieren und sie, wenn nötig, an erfahrene Analysten weiterzuleiten.

© VBS/DDPS, VBS/DDPS, VBS/DDPS, VBS/DDPS, VBS/DDPS Der erste Tag im SOC kann überwältigend sein. Die Monitore zeigen eine Fülle von Warnmeldungen, und es kann schwierig sein, zwischen Fehlalarmen und echten Bedrohungen zu unterscheiden. Aber mit der Zeit und unter Anleitung erfahrener Kollegen lernt man, Muster zu erkennen und die richtigen Entscheidungen zu treffen.Eine der wichtigsten Lektionen, die ich gelernt habe, ist die Bedeutung von Teamwork. Zusammenarbeit ist in einem SOC unerlässlich. Regelmässige Besprechungen ermöglichen es, Informationen auszutauschen und gemeinsam an komplexen Fällen zu arbeiten. Jeder bringt seine eigenen Fähigkeiten und Perspektiven ein, was zu effektiveren Lösungen führt.

Ein weiterer wichtiger Aspekt meiner Erfahrung war die kontinuierliche Weiterbildung. Die Welt der Cybersicherheit verändert sich ständig, und es ist wichtig, auf dem Laufenden zu bleiben. Während meiner Zeit an der IWA habe ich an Schulungen teilgenommen, um meine Fähigkeiten zu verbessern und neue Technologien zu erlernen. Diese Investition in meine berufliche Entwicklung hat sich gelohnt und mir geholfen, in meiner Arbeit sicherer zu werden.

© VBS/DDPS, VBS/DDPS, VBS/DDPS, VBS/DDPS, VBS/DDPS Natürlich gab es auch Herausforderungen. Die Arbeit in einem SOC kann stressig sein, besonders wenn man auf einen potenziellen Sicherheitsvorfall reagieren muss. Es erfordert ein hohes Mass an Aufmerksamkeit und Genauigkeit, um schnell und effektiv handeln zu können. Aber genau diese Herausforderungen haben mich motiviert, mein Bestes zu geben und mich weiter zu verbessern.Abschliessend kann ich sagen, dass meine Zeit als Praktikant beim SOC eine unglaublich lehrreiche und lohnende Erfahrung war. Ich habe nicht nur technische Fähigkeiten entwickelt, sondern auch wichtige Soft Skills wie Teamarbeit und Stressbewältigung gelernt. Allen, die sich für eine Karriere in der Cybersicherheit interessieren, kann ich nur empfehlen, diese spannende Welt zu erkunden und die sich bietenden Möglichkeiten zu nutzen.

Ich hoffe, meine Erfahrungen haben euch einen Einblick in das Leben eines ICT Warriors gegeben und euch inspiriert, euren eigenen Weg in der Welt der Informationstechnologie zu gehen.

von Marco, Student ICT Systems Specialist Junior

Während 4 Wochen durften wir unser Praktikum in verschiedenen Abteilungen absolvieren. Es gab eine Art Speed-Dating, bei dem wir die verschiedenen Abteilungen kennenlernen konnten. Danach konnten wir vom Lehrgang ICT-Systemspezialist Junior und die Abteilungen unsere Präferenzen angeben. So kam ich zu meinem Praktikum in der Abteilung «Einsatz kritischer Infrastrukturen IKT».

Erste Erfahrungen im Bereich Einsatz IKT

Erste Erfahrungen im Bereich Einsatz IKT

Am Montag begann mein Praktikum im Bereich Einsatz kritischer Infrastrukturen IKT. IKT steht für Informations- und Kommunikationstechnik. Einsatz kritische Infrastrukturen IKT baut die neue Digitalisierungsplattform für die Armee auf. In meinem Team «Sicherheit und Gateways» ging es zunächst um Schlüsselgeräte.Schlüsselgeräte ermöglichen es, eine verschlüsselte Verbindung zwischen zwei Punkten herzustellen. Am Nachmittag konzentrierten wir uns auf Datendioden und die Vorbereitung für das bevorstehende PI-Planning. Das PI-Planning ist eine Besprechung, die von der gesamten Abteilung durchgeführt wird. In diesem Meeting werden die nächsten 10 Wochen der einzelnen Teams geplant.

Intensives Lernen während des PI-Plannings

Intensives Lernen während des PI-Plannings

Die nächsten zwei Tage standen ganz im Zeichen des PI-Plannings. Wir besuchten verschiedene Abteilungen innerhalb von Einsatz IKT. Dies ermöglichte uns einen Einblick in die tägliche Arbeit der verschiedenen Teams.Einblicke in die Abteilung "IT Service Management and Operation

Nach Ostern hatte ich die Möglichkeit die Abteilung «IT Service Management and Operation» kennenzulernen. Diese Abteilung ist relativ neu und kümmert sich um den gesamten IT-Support und die Betreuung der neuen Digitalisierungsplattform. Ich habe an mehreren Meetings teilgenommen, unter anderem an der Erstellung des Konzepts für den Betrieb eines Service Desks.Erfahrungen mit kritischen Infrastrukturen sammeln

In den folgenden zwei Wochen arbeitete ich in Kloten und Emmen im Bereich kritische Infrastrukturen. Kritische Infrastrukturen sind speziell gehärtete Systeme, die auf Krisenfälle vorbereitet sind. Hier erkundete ich zusammen mit den Mitarbeitern die Standorte des Führungsnetzes Schweiz (Netzwerk, das in allen Lagen verfügbar sein muss) und half bei der Behebung verschiedener Vorfälle vor Ort, unter anderem bei der Installation neuer Lüfter und Netzwerkgeräte.Fazit

Obwohl die Arbeit in den kritischen Infrastrukturen sehr lehrreich war, fand ich das IT Service Management und den Betrieb besonders faszinierend. Leider durfte ich in vielen Bereichen aus Sicherheitsgründen nicht fotografieren.Das Praktikum hat mir wertvolle Einblicke und Erfahrungen in die Welt der ICT Security gegeben und gezeigt, wie vielfältig die Herausforderungen in diesem Bereich sind.

von Tobias, Student ICT Systems Specialist Junior

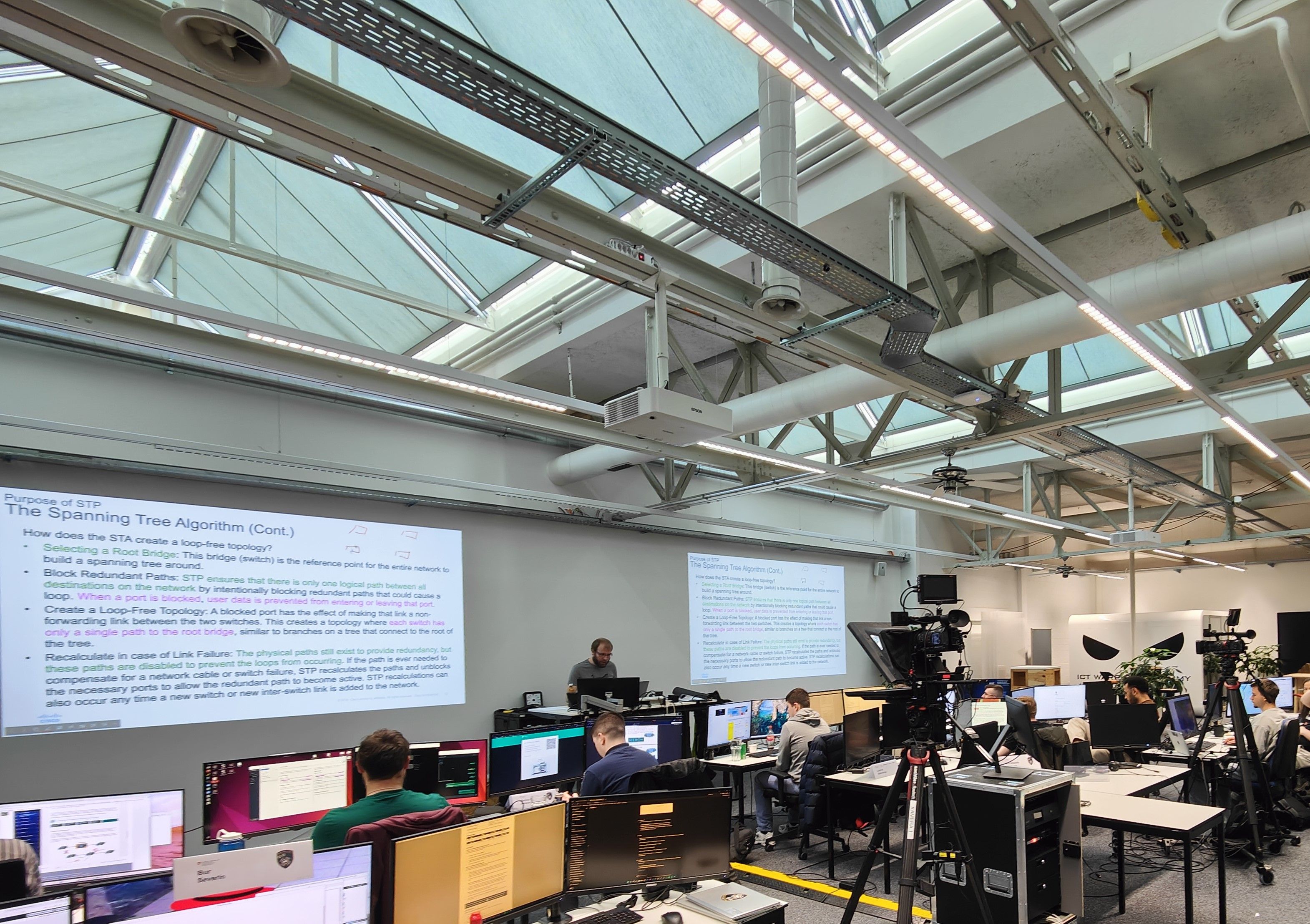

Vom 29. April bis 24. Mai 2024 hatten wir das Vergnügen, am Cisco CCNA Kurs an der IWA teilzunehmen. Diese intensive Ausbildung war eine aussergewöhnliche Herausforderung, da wir in wenigen Wochen das gesamte CCNA Curriculum durchgenommen haben - ein Stoffumfang, der an der Hochschule Luzern HSLU normalerweise auf drei Semester verteilt wird.

Ein anspruchsvolles Abenteuer

Ein anspruchsvolles Abenteuer

Von Anfang an war klar, dass dieser Kurs nichts für schwache Nerven ist. Die Menge an Stoff, die wir in so kurzer Zeit bewältigen mussten, war überwältigend. Jede Phase des Kurses endete mit einer theoretischen und einer praktischen Prüfung mit dem Packet Tracer, was die Wichtigkeit des Gelernten unterstrich. Zusätzlich wurden wir durch regelmässige Wiederholungstests auf Trab gehalten, um sicherzustellen, dass wir den Stoff verstanden und verinnerlicht hatten.Behandelte Themen

Während des Kurses haben wir eine Vielzahl von Themen behandelt, unter anderem- Netzwerk-Grundlagen: Einführung in Netzwerke, verschiedene Netzwerk-Typen und Topologien.

- Switching, Routing und Wireless Essentials: Konfiguration und Verwaltung von Switches und Routern, grundlegende Wireless-Konzepte.

- IP-Adressierung: IPv4- und IPv6-Adressierungsschemata verstehen und anwenden.

- Netzwerksicherheit: Grundlagen der Netzwerksicherheit, Implementierung von Sicherheitsmassnahmen und -protokollen.

- Automatisierung und Programmierbarkeit: Grundlagen der Netzwerkautomatisierung und Verwendung von Skripten zur Netzwerkverwaltung.

- Netzwerkzugang und Verbindungen: Techniken zur Verbindung und Verwaltung von Netzwerken und Geräten.

Das Positive

Trotz der enormen Anforderungen gab es viele positive Aspekte. Unsere Dozenten waren hervorragend - sowohl fachlich als auch menschlich. Sie haben sich immer Zeit für unsere Fragen genommen und uns unterstützt, wo sie nur konnten. Auch der Aufbau des Kurses war sehr gut durchdacht. Der Inhalt war klar und gut strukturiert, was uns geholfen hat, den Überblick zu behalten, auch wenn der Stoff komplex wurde. Auch die Organisation des Kurses war vorbildlich, so dass alles reibungslos und effizient ablief. Die Schattenseiten

Die Schattenseiten

Es gab aber auch einige Herausforderungen, die nicht unerwähnt bleiben sollten. Der grösste Nachteil war die enorme Menge an Stoff, die wir in so kurzer Zeit bewältigen mussten. Dies führte zu einer hohen mentalen Belastung und es war oft schwierig, die Motivation aufrecht zu erhalten. Ausserdem hatten wir keine Gelegenheit, in einer richtigen Laborumgebung zu arbeiten. Obwohl Cisco-Geräte wie Switches und Router vor Ort waren, konnten wir diese nie wirklich nutzen. Dies war ein grosser Nachteil, da die praktische Arbeit ein wesentlicher Bestandteil des Lernprozesses ist.Fazit

Zusammenfassend kann man sagen, dass der Cisco CCNA Kurs an der IWA eine spannende und lehrreiche Erfahrung war. Wir haben viel gelernt und wurden von exzellenten Dozenten betreut. Der straffe Zeitplan und die grosse Stoffmenge machten den Kurs jedoch sehr anspruchsvoll und anstrengend. Trotz dieser Herausforderungen sind wir stolz, diesen intensiven Kurs gemeistert zu haben und fühlen uns für zukünftige Aufgaben in der IT-Welt gut vorbereitet.Der Kurs hat uns nicht nur fachlich weitergebracht, sondern auch unsere Belastbarkeit und unser Durchhaltevermögen gestärkt. Mit diesen wertvollen Erfahrungen im Gepäck blicken wir motiviert und zuversichtlich in die Zukunft.

von Onur, Student ICT Systems Specialist Junior

Für Systemadministratoren ist es unerlässlich, ihre Systeme und Anwendungen zu überwachen und zu protokollieren, um einen störungsfreien Betrieb zu gewährleisten und Probleme frühzeitig zu erkennen. Dies und mehr lernten wir im Kurs «Monitoring & Logging». In der Übung Cyber Training Range II verteidigte das Blue Team kritische Infrastrukturen gegen das Red Team.

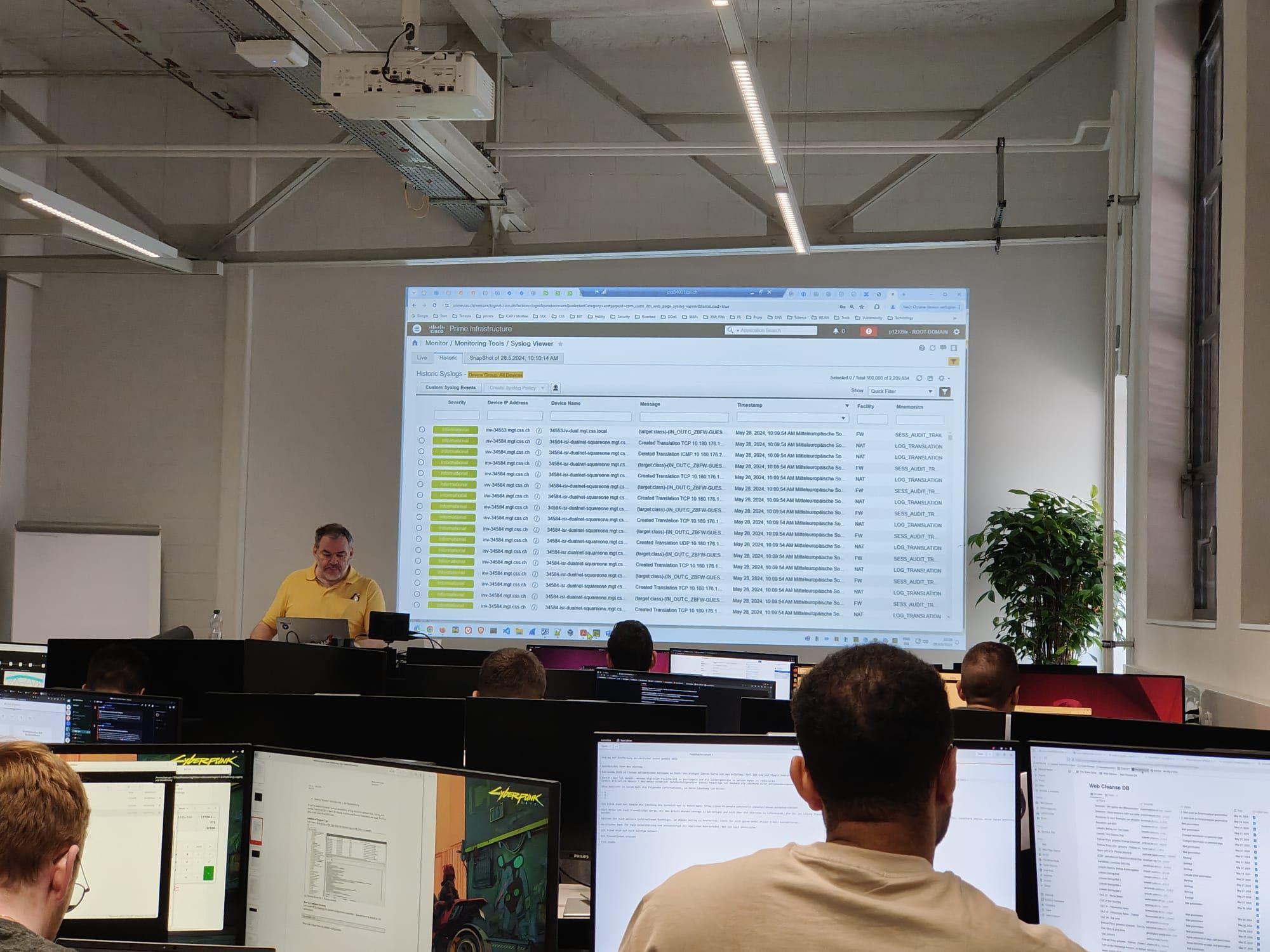

Am 27. Mai 2024 gab uns unser Dozent Peter Infanger eine umfassende Einführung in die Konzepte von Monitoring und Logging. Zwei Wochen lang erklärte er uns die Wichtigkeit dieser Technologien mit interessanten Exkursen zu aktuellen Themen. Wir lernten Grundlagen wie die Bedeutung von Echtzeitüberwachung und die Vorteile eines gut funktionierenden Monitoringsystems kennen.

Ein wesentlicher Bestandteil von Monitoring und Logging ist die Integration verschiedener Datenquellen. Am zweiten Kurstag konzentrierten wir uns auf das Auslesen und Interpretieren von Systemprotokollen und Logs in Windows- und Linux-Umgebungen mit Hilfe von Sysmon und Splunk Sensoren. Dabei lernten wir auch, wie man Logfiles manuell hinzufügt und mit Hilfe von Regex-Filtern relevante Informationen als Felder extrahiert.

Um aus den gesammelten Monitoringdaten wertvolle Erkenntnisse zu gewinnen, ist eine effiziente Datenverarbeitung notwendig. Wir haben Methoden und Werkzeuge kennen gelernt, um Daten zu bereinigen, zu transformieren und für die Analyse aufzubereiten. Dies ist entscheidend, um aussagekräftige Ergebnisse zu erhalten.

Der Kurs stellte auch verschiedene Analyse- und Visualisierungstools vor, die für Monitoring und Logging verwendet werden können. Die Bedeutung von Dashboards, Diagrammen und Metriken wurde erläutert, um Daten verständlich und aussagekräftig darzustellen. Natürlich darf auch die KI bei der Automatisierung der Datenerfassung und -verarbeitung nicht ausser Acht gelassen werden. Mit ihrer Hilfe können grosse Datenmengen analysiert und die wichtigsten Informationen schnell extrahiert werden.

Ein besonderes Highlight des Kurses war die ausführliche Behandlung von Prometheus und Grafana. Prometheus ist ein Open Source Monitoringsystem, während Grafana ein weit verbreitetes Tool zur Visualisierung von Monitoringdaten ist. Wir lernten, wie man diese Tools installiert und verwendet, um wertvolle Einblicke in die Systemleistung zu erhalten und das Monitoring zu optimieren.

Ein besonderes Highlight des Kurses war die ausführliche Behandlung von Prometheus und Grafana. Prometheus ist ein Open Source Monitoringsystem, während Grafana ein weit verbreitetes Tool zur Visualisierung von Monitoringdaten ist. Wir lernten, wie man diese Tools installiert und verwendet, um wertvolle Einblicke in die Systemleistung zu erhalten und das Monitoring zu optimieren.Vom 11. bis 13. Juni gab es eine kurze Unterbrechung des Monitoring und Logging Kurses, um den zweiten Cyber Training Range Kurs durchzuführen. Zuerst erstellten wir einen Bericht über die Ausgangssituation des Übungsszenarios. Danach führten wir eine Netzwerkaufklärung durch, um IP-Adressen, Ports, DNS-Einträge und andere Eigenschaften des Übungsnetzwerks zu identifizieren und einen Netzwerkplan zu erstellen. Mithilfe dieses Plans und der Szenarioanalyse konnten wir eine Cyber 9-Line (die 9 wichtigsten Punkte bei einem Cyber-Vorfall) ausfüllen, die eine schnelle Reaktion auf Cyber-Angriffe ermöglicht. Mit diesen Erkenntnissen und dem MITRE ATT&CK Framework als Leitfaden implementierten wir verschiedene Alerts in Splunk, um auf den bevorstehenden Angriff der Kursleitung vorbereitet zu sein. Es war sehr spannend zu sehen, welche Werkzeuge zur Verfügung stehen, um Ereignisse zu verstehen und schnell auf Cybervorfälle reagieren zu können.

von Sebastian, Student ICT Systems Specialist Junior

Der AI Hackathon war eine intensive und inspirierende Erfahrung, in der wir als Teams vier innovative AI-Projekte entwickelten: zwei RAG (Retrieval-Augmented Generation)-Modelle für effizienten Dokumentenzugriff und zwei Lösungen für Zugangskontrolle und Überwachung mit Nvidia Jetson und Gesichtserkennung. Durch die praktische Anwendung von künstlicher Intelligenz und die Integration spezialisierter Hardware konnten wir unsere technischen Fähigkeiten vertiefen und die Bedeutung effektiver Teamarbeit hautnah erleben. Diese Erfahrung hat unser Verständnis für AI deutlich erweitert und uns motiviert, zukünftige Herausforderungen möglicherweise auch mit neuen Technologien anzugehen.

Einführung

Der AI Hackathon war ein Höhepunkt unserer Ausbildung und eine einzigartige Gelegenheit, uns intensiv mit künstlicher Intelligenz auseinanderzusetzen. Über mehrere Tage hinweg arbeiteten wir zusammen mit den Spezialist*innen aus der Miliz daran, mithilfe von AI-Technologien neue und relevante Produkte zu entwickeln. Die Vorfreude war gross, denn wir wussten, dass dieser Hackathon nicht nur unsere technischen Fähigkeiten fordern, sondern auch unsere Kreativität und Teamarbeit auf die Probe stellen würde.

Der Hackathon

Unter dem Motto «Innovation durch AI» starteten wir in den Hackathon. Die Herausforderung bestand darin, in kurzer Zeit funktionierende Prototypen zu entwickeln, die reale Probleme lösen. Unterstützt von unserem Dozenten begannen wir mit der Umsetzung.

Ein besonderer Fokus lag auf der Nutzung von Nvidia Jetson Geräten und AI-Modellen, um fortschrittliche Lösungen zu realisieren. Die Kombination von Hardware und AI eröffnete uns neue Möglichkeiten und zeigte, wie mächtig diese Technologien in der Praxis sein können.

Ein besonderer Fokus lag auf der Nutzung von Nvidia Jetson Geräten und AI-Modellen, um fortschrittliche Lösungen zu realisieren. Die Kombination von Hardware und AI eröffnete uns neue Möglichkeiten und zeigte, wie mächtig diese Technologien in der Praxis sein können.Die Projekte

Während des Hackathons entwickelten wir vier innovative Produkte:

1. SharePoint RAG: Ein AI-gestütztes Retrieval-Augmented Generation (RAG) Modell, das Dokumente aus einem SharePoint effizient abruft und wiedergibt. Dadurch können Nutzer schnell auf relevante Informationen zugreifen, ohne manuell durch diverse Dokumente navigieren zu müssen.

2. Reglemente RAG: Ähnlich wie das SharePoint RAG, aber spezialisiert auf die Reglemente der Schweizer Armee. Dieses AI-Modell unterstützt Soldaten und Mitarbeitende dabei, schnell und zuverlässig Informationen aus den umfangreichen militärischen Vorschriften abzurufen.

3. ZuKo Cube: Eine innovative Zugangskontrolle in Form eines Nvidia Jetson, der die Berechnungen durchführt, und einer Webcam, die das Umfeld überwacht. Anhand von Facial Recognition analysiert das System in Echtzeit, ob eine Person berechtigt ist, Zugang zur Anlage zu erhalten. Die Verarbeitung erfolgt direkt auf der Hardware des Nvidia Jetson, was die Lösung mobil macht.

4. CCTV: Mittels Webcam und Nvidia Jetson haben wir ein System entwickelt, das die aufgenommenen Bilder analysiert und protokolliert, was die Kamera erkennt. Dieses Überwachungssystem kann verschiedene Objekte und Personen identifizieren und so zur Sicherheit und effizienten Überwachung beitragen. Die lokale Verarbeitung auf dem Jetson garantiert auch hier Mobilität.

Die Arbeit an diesen Projekten war intensiv und lehrreich. Wir mussten technische Herausforderungen meistern, wie die Implementierung von AI-Modellen auf begrenzter Hardware oder das Benutzen von neusten Technologien wie RAG für unsere Lösungen. Gleichzeitig haben wir unsere Fähigkeiten in der Teamarbeit verbessert und die Zusammenarbeit zwischen Miliz und Zivil gestärkt.

Die Arbeit an diesen Projekten war intensiv und lehrreich. Wir mussten technische Herausforderungen meistern, wie die Implementierung von AI-Modellen auf begrenzter Hardware oder das Benutzen von neusten Technologien wie RAG für unsere Lösungen. Gleichzeitig haben wir unsere Fähigkeiten in der Teamarbeit verbessert und die Zusammenarbeit zwischen Miliz und Zivil gestärkt.Fazit

Der AI Hackathon war mehr als nur ein Kurs; er war eine inspirierende Reise in die Welt der künstlichen Intelligenz. Wir haben gelernt, wie man AI-Modelle entwickelt und sie in praktischen Anwendungen einsetzt. Die Erfahrung hat uns gezeigt, wie wichtig Innovation, Zusammenarbeit und Ausdauer sind.

Die Präsentationen am Ende des Hackathons waren ein weiterer Höhepunkt. Mit kreativen Demos und überzeugenden Argumenten zeigten wir, was wir erreicht hatten. Es war beeindruckend zu sehen, wie aus ersten Ideen funktionierende Prototypen wurden. Jeder von uns war stolz auf das Geleistete und motiviert, das erworbene Wissen in zukünftigen Projekten einzusetzen.

von Timi, Student ICT Systems Specialist Junior

In unserem Kurs «Datenbanken» von der HSLU lernen wir, wie man mit Daten effizient umgeht. Egal ob für kleine Projekte oder grosse Unternehmen – Datenbanken sind unverzichtbar. Dieser Blogpost bietet einen Überblick über unseren Unterricht, zeigt interessante Lerninhalte und gibt Einblicke in unsere praktische Arbeit.

Was sind Datenbanken?

Datenbanken speichern, verwalten und organisieren grosse Mengen an Informationen. Sie sind das Rückgrat moderner Anwendungen und Websites. Ohne Datenbanken könnten wir keine Online-Shops, sozialen Netzwerke oder Business-Anwendungen betreiben.

Unsere Lerninhalte im Überblick

Grundlagen der Datenbanken

- Was ist eine Datenbank? Eine strukturierte Sammlung von Daten.

- Datenbankmanagementsysteme (DBMS): Tools um Datenbanken verwalteten zu können.Datenbankmodellierung

- ER-Diagramme: Visualisierung der Datenstruktur.

- Normalisierung: Daten effizient und frei von Redundanzen speichern.SQL – Die Sprache der Datenbanken

- Abfragen erstellen: Daten selektieren, einfügen, aktualisieren und löschen.

- Joins: Daten aus verschiedenen Tabellen verbinden.Datenbanken im Einsatz

- Praktische Projekte: Erstellen und Verwalten eigener Datenbanken.

- Integration in Web-Anwendungen: Datenbanken mit Web-Apps verbinden.Praxisbeispiel: Unsere LEGO-Sammlung

Unser Projekt war die Verwaltung einer LEGO-Sammlung. Das Team «Orenso» hat eine Web-App entwickelt, um die Sammlung eines Teammittglieds zu organisieren und die Wertentwicklung der Sets zu überwachen. Hier sind die Schritte, die wir unternommen haben:

Unser Projekt war die Verwaltung einer LEGO-Sammlung. Das Team «Orenso» hat eine Web-App entwickelt, um die Sammlung eines Teammittglieds zu organisieren und die Wertentwicklung der Sets zu überwachen. Hier sind die Schritte, die wir unternommen haben:- Web-App erstellen: Mit Flask und MySQL haben wir eine Web-App entwickelt.

- API-Integration: Über die API von BrickEconomy haben wir aktuelle Marktwerte der LEGO-Sets abgerufen.

- Datenbankmanagement: Die gesammelten Daten wurden in einer MySQL-Datenbank gespeichert und verwaltet.Die Web-App bietet Funktionen wie das Hinzufügen neuer Sets, das Bearbeiten von Einträgen und die Anzeige der Wertentwicklung. Dieses Projekt hat uns gezeigt, wie mächtig und vielseitig Datenbanken sein können.

Tipps für angehende Datenbank-Experten

- Projekte umsetzen: Arbeite an eigenen Projekten, um praktische Erfahrung zu sammeln.

- Verbindungen knüpfen: Netzwerke mit Kommilitonen und Fachleuten in der Branche.Fazit

Der Datenbankenkurs von der HSLU bietet eine hervorragende Grundlage für jede und jeden, die/der mit Daten arbeiten möchte. Von den Grundlagen bis hin zu praktischen Anwendungen – der Kurs ist vielfältig und praxisnah. Wir sind gespannt, welche Projekte wir in Zukunft noch umsetzen werden.

von Robin, Student ICT Systems Specialist Junior

«Kuh stirbt nach Cyberattake auf Melkroboter», «Polizei warnt vor Phishing per Briefpost», «Nur 18 Seekabel verbinden Australien mit der Welt» und «Wenn der digitale Beifahrer nervt» - mit diesen Schlagzeilen eröffnet Nino den dreitägigen Elastic-Kurs am 8.8.24, Schlagzeilen von ebendiesem Datum.

In einer Welt, in der digitale Technologien immer tiefer in unseren Alltag eingreifen oder ganze Kontinente von wenigen Glasfaserkabeln abhängig sind, ist die Sicherheit und Zuverlässigkeit von IT-Systemen von entscheidender Bedeutung. In diesem komplexen digitalen Ökosystem wird die Fähigkeit, riesige Datenmengen in Echtzeit zu verarbeiten, zu analysieren und darauf zu reagieren, immer wichtiger. Und genau hier kommt Elastic ins Spiel. Elastic kann Daten aus verschiedenen Quellen schnell und effizient zu durchsuchen, überwachen und analysieren.

Elastic Stack, oft einfach «ELK Stack» genannt, ist eine Sammlung von Tools, die es ermöglicht, grosse Mengen an Daten in Echtzeit zu sammeln, zu durchsuchen und zu analysieren. Die Hauptkomponenten sind Elasticsearch (zum Suchen und Analysieren), Logstash (zum Verarbeiten von Daten) und Kibana (zum Visualisieren von Daten). Zusammen bieten sie eine leistungsstarke Lösung zur Überwachung und Analyse von Systemen und Anwendungen.

«Das einzig Beste an Elastic gegenüber Konkurrenzprodukten ist die Dokumentation»

Zitat des Nino Ricchizzi, DozentenAuch wenn es vielleicht nicht das Herzensthema des Dozenten ist, seine Erklärungen waren top, die Balance zwischen Theorie und Praxis auch. Der Greenfield-Approach des Kurses kam bei der Klasse besonders gut an.

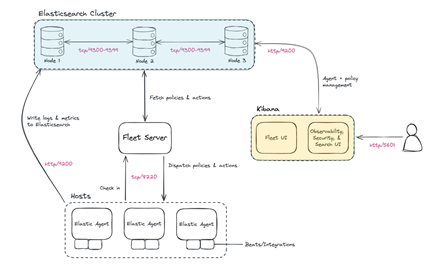

Schritt für Schritt und von Null auf bauten wir unsere eigene Elastik Stack Umgebung in Test-VMs. Die Architektur sieht wie nebenstehend aus.

Schritt für Schritt und von Null auf bauten wir unsere eigene Elastik Stack Umgebung in Test-VMs. Die Architektur sieht wie nebenstehend aus.- Elasticsearch Cluster: Speichert und verarbeitet Daten auf mehreren Knoten, kommuniziert über tcp/9300-9399 und ist über http/9200 erreichbar.

- Kibana: Benutzeroberfläche zur Visualisierung und Verwaltung, erreichbar über http/5601.

- Fleet Server: Zentrale Stelle zur Verwaltung und Verteilung von Richtlinien an Elastic Agents, kommuniziert über tcp/8220.

- Elastic Agents: Sammeln Daten von Hosts und senden sie an Elasticsearch über http/9200.

Stand die Umgebung, konnten wir verschiedene Praxisübungen zu den folgenden Themen durchführen:

- Elastic Agents: Ein universeller Agent, der mehrere Datensammler wie Metricbeat und Filebeat kombiniert und zentral über den Fleet Server verwaltet wird, um Logs und Metriken zu sammeln und an Elasticsearch zu senden.

- Metricbeat: Sammelt System- und Dienste-Metriken und sendet sie an Elasticsearch oder Logstash.

- Filebeat: Überwacht Logs und leitet sie an Elasticsearch oder Logstash weiter.

- Heartbeat: Überwacht die Verfügbarkeit und Latenz von Diensten und meldet sie an Elasticsearch oder Logstash.

- ILM: Verwaltet den Lebenszyklus von Indizes, um Speicherressourcen zu optimieren.

- Dashboards: Interaktive Visualisierungen in Kibana zur Analyse und Überwachung von Elasticsearch-Daten.

«In einem Elasticsearch-Cluster sollten immer mindestens 3 nodes, nicht nur 2, verwendet werden. Dies sorgt u.a. für eine höhere Ausfallsicherheit und bessere Datenkonsistenz.»

Tipp von Nino Ricchizzi, DozenteSchliesslich arbeiteten wir in Gruppen an verschiedenen Use-Cases wie Elastic Agents, Machine Learning, Cloud, Rechte und Rollenmanagement oder Logstash. Nebst einer kurzen Präsentation erstellte jede Gruppe eine kleines Faktenblatt zum behandelten Thema. So haben wir die bestehende und gute Dokumentation noch etwas erweitert.

Merci Nino für die drei interessanten Tage.

von Salome, Studentin ICT Systems Specialist Junior

In den Kalenderwochen 34 bis 36 tauchten wir tief in drei zentrale IT-Themen ein: Windows Server, MySQL und die National Cyber Security Week der Hochschule Luzern HSLU. Jede Woche brachte neue Herausforderungen und interessante Einblicke, die sowohl theoretisches Wissen als auch praktische Anwendungen umfassten.

Woche 1: Windows Server 2019

Die erste Woche begann mit einer Einführung in Windows Server 2019. Unser Dozent stellte uns eine virtuelle Umgebung bereit, in der Windows-Clients und der Server liefen. Unsere Aufgaben waren vielseitig: Wir mussten Probleme entweder mithilfe der grafischen Benutzeroberfläche (GUI) oder per PowerShell lösen.

Die erste Woche begann mit einer Einführung in Windows Server 2019. Unser Dozent stellte uns eine virtuelle Umgebung bereit, in der Windows-Clients und der Server liefen. Unsere Aufgaben waren vielseitig: Wir mussten Probleme entweder mithilfe der grafischen Benutzeroberfläche (GUI) oder per PowerShell lösen.Der Kurs war gut strukturiert und startete bei den Grundlagen, was für einen klaren Einstieg sorgte. Zusätzlich arbeiteten wir in Gruppen an speziellen Themen rund um Windows Server und präsentierten unsere Ergebnisse am Ende der Woche.

Woche 2: MySQL

In Woche zwei lag der Schwerpunkt auf MySQL. Der Ablauf war ähnlich wie in der ersten Woche, doch diesmal drehte sich alles um die Arbeit mit SQL-Datenbanken. Wir lernten, Abfragen zu erstellen, Daten zu organisieren und die Leistung von Datenbanken zu optimieren. Auch hier endete die Woche mit einer Präsentation, in der wir unser erlerntes Wissen einem Publikum vorstellten. Besonders nützlich war, dass wir die Themen schrittweise aufbauten, was das Verständnis deutlich erleichterte.

Woche 3: National Cyber Security Week der Hochschule Luzern

Die dritte Woche brachte uns in die Welt der Cyber Security. Zusammen mit der HSLU hörten wir spannende Vorträge über die Sicherheitslage in der Schweiz, die Rolle der Armee und die Taktiken potenzieller Angreifer. Ein wichtiger Bestandteil der Woche war das Training im Krisenmanagement, bei dem wir lernten, wie man auf Cyberangriffe reagiert und Entscheidungen in Krisensituationen trifft. Am Ende der Woche gab es ein aufregendes Capture the Flag (CTF)-Event, das von Splunk Bots organisiert wurde. Hier konnten wir unser Wissen in einer praxisnahen Umgebung testen.

Diese drei Wochen boten eine grossartige Gelegenheit, verschiedene Bereiche der IT intensiv zu erkunden und sowohl theoretische als auch praktische Fähigkeiten zu vertiefen.

von Severin, Student ICT Systems Specialist Junior

Im Rahmen meiner Ausbildung hatte ich die Gelegenheit, an den «Vulnerability Assessment» und «OpenShift & Ansible» teilzunehmen. Diese Kurse waren nicht nur lehrreich, sondern auch inspirierend und haben mir einen tiefen Einblick in die Welt der IT-Sicherheit und Automatisierung gegeben.

Vulnerability Assessment

Im «Vulnerability Assessment»-Kurs tauchten wir tiefer in die Analyse von Sicherheitslücken ein. Wir lernten, wie man Schwachstellen in Systemen erkennt, bewertet und entsprechende Gegenmassnahmen einleitet. Der Dozent legte grossen Wert darauf, uns verschiedene Tools und Methoden vorzustellen, mit denen wir Netzwerke scannen und potenzielle Risiken identifizieren können.

© digital.com Ein denkwürdiger Moment war, als ein Kollege versehentlich ein internes Netzwerk scannte und kurzzeitig für Aufregung sorgte. Diese Situation zeigte uns eindrucksvoll, wie wichtig Sorgfalt und Verantwortungsbewusstsein in diesem Bereich sind.OpenShift & Ansible

Der Kurs «OpenShift & Ansible» war für mich persönlich ein Highlight. OpenShift als Plattform für Container-Orchestrierung und Ansible als Automatisierungswerkzeug eröffnen zahlreiche Möglichkeiten, IT-Prozesse effizienter zu gestalten. Wir setzten uns intensiv mit der Bereitstellung von Anwendungen in Cloud-Umgebungen auseinander und erstellten unsere ersten Automatisierungsskripte. Die Dozenten teilten ihr umfangreiches Praxiswissen mit uns und gaben uns wertvolle Tipps für den Einsatz dieser Technologien im Berufsalltag. Es war faszinierend zu sehen, wie Aufgaben, die früher viel Zeit in Anspruch nahmen, durch Automatisierung vereinfacht werden können. Das Erfolgserlebnis, eine komplexe Anwendung in OpenShift erfolgreich zu deployen, war unbezahlbar und motivierte uns, noch tiefer in die Materie einzusteigen.

Die Kombination aus theoretischem Wissen und praktischen Übungen bereitete uns optimal auf die Herausforderungen in der IT-Welt vor. Die kompetenten und engagierten Dozenten trugen massgeblich dazu bei, dass wir nicht nur lernten, sondern auch Spass dabei hatten. Wenn ich auf diese Zeit zurückblicke, bin ich dankbar für die zahlreichen Erkenntnisse und die Möglichkeit, mit Gleichgesinnten zusammenzuarbeiten.

Ich freue mich auf die kommenden Herausforderungen und bin gespannt, wohin die Reise noch geht!

von Manuel, Student ICT Systems Specialist Junior

Vor kurzem hatte ich die grossartige Gelegenheit, am Robotik-Hackathon der ICT Warrior Academy teilzunehmen, einer Veranstaltung, die Kreativität und Technologie auf aufregende Weise vereinte. Unsere Herausforderung? Roboter zu programmieren, die Linien folgen und Bälle sortieren können – und das alles mit der Programmiersprache Python, die immer wieder mit ihrer Vielseitigkeit beeindruckt.

Der Robotik-Hackathon: Ein Spielplatz für Innovation

Nach einem intensiven Ansible-Kurs fühlte es sich an, als wäre der Einstieg in die Welt der Robotik eine erfrischende Abwechslung. Die Atmosphäre in der Akademie war elektrisierend, als wir den gesamten Raum umgestalteten, um einen optimalen Spielplatz für unsere Roboterkreationen zu schaffen. Stellen Sie sich das vor: Tische beiseite geschoben, Roboter aufgereiht und motivierte Teilnehmer bereit, ihre Ideen zum Leben zu erwecken.

Nach einem intensiven Ansible-Kurs fühlte es sich an, als wäre der Einstieg in die Welt der Robotik eine erfrischende Abwechslung. Die Atmosphäre in der Akademie war elektrisierend, als wir den gesamten Raum umgestalteten, um einen optimalen Spielplatz für unsere Roboterkreationen zu schaffen. Stellen Sie sich das vor: Tische beiseite geschoben, Roboter aufgereiht und motivierte Teilnehmer bereit, ihre Ideen zum Leben zu erwecken.Wir teilten uns in Teams auf, wobei jedes Team die Aufgabe hatte, unsere Roboter so zu programmieren, dass sie einem vorgegebenen Pfad folgen oder farbige Bälle nach bestimmten Kriterien sortieren. Dabei ging es nicht nur ums Programmieren; es erforderte strategisches Denken, Problemlösung und natürlich eine gehörige Portion Experimentierfreude. Während wir unsere Algorithmen verfeinerten, füllte das Geräusch von surrenden Motoren und fröhlichem Geplapper den Raum.

Eines der Highlights war es, unsere Roboter zum Leben zu erwecken, die auf unsere Befehle überraschend agil reagierten. Allerdings verlief nicht immer alles reibungslos. Es gab Momente, in denen unsere Roboter vom Kurs abkamen oder sich weigerten, zu funktionieren, was sowohl zu Lachen als auch zu Stirnrunzeln führte. Doch genau diese Herausforderungen machten die Erfahrung so lohnenswert. Der Nervenkitzel, Fehler zu beheben und schliesslich zu sehen, wie unsere Roboter einwandfrei funktionierten, war einfach aufregend.

Der Teamgeist war spürbar; wir teilten Tipps, boten Vorschläge an und feuerten uns gegenseitig an. Es war eine grossartige Erinnerung an die Kraft der Zusammenarbeit in der Technikwelt. Als der Tag voranschritt, wuchs die Aufregung. Wir hörten das wunderbare Geräusch der Roboter, die durch den Raum rasten, und schufen eine Atmosphäre von Kameradschaft und Innovation, die ich nicht so schnell vergessen werde.

Der Teamgeist war spürbar; wir teilten Tipps, boten Vorschläge an und feuerten uns gegenseitig an. Es war eine grossartige Erinnerung an die Kraft der Zusammenarbeit in der Technikwelt. Als der Tag voranschritt, wuchs die Aufregung. Wir hörten das wunderbare Geräusch der Roboter, die durch den Raum rasten, und schufen eine Atmosphäre von Kameradschaft und Innovation, die ich nicht so schnell vergessen werde.Der Übergang zu Splunk: Ein tiefer Einblick in die Datenanalyse

Nach dem Hackathon wechselten wir zu einem Splunk-Kurs, der sich als ebenso fesselnd herausstellte wie unsere robotischen Abenteuer. Da einige von uns sich auf Rollen im Sicherheitsbereich vorbereiteten, wurde das Beherrschen von Splunk nicht nur zu einer wertvollen Fähigkeit, sondern zu einer Notwendigkeit. Der Kurs war so konzipiert, dass er sehr praxisorientiert war und uns ermöglichte, tief in die Funktionen der Plattform einzutauchen und das Gelernte in Echtzeitszenarien anzuwenden.

Unser Dozent war ein Splunk-Experte, der direkt vom Unternehmen kam. Das war ein erheblicher Vorteil, denn es bot uns Einblicke, die nur jemand mit praktischer Erfahrung geben konnte. Während des Kurses teilte er wertvolle Tipps und Best Practices mit uns und half uns, die Komplexität der Plattform zu verstehen. Wir erforschten verschiedene Aspekte von Splunk, einschliesslich Datenaufnahme, Suchbefehlen und Visualisierungstechniken, während wir an realen Anwendungsfällen arbeiteten.

Was diesen Kurs besonders machte, war der Fokus auf Experimentieren. Wir wurden ermutigt, Fragen zu stellen, unsere Abfragen auszuführen und verschiedene Möglichkeiten zu erkunden, Daten zu analysieren. Es fühlte sich an wie eine Sandbox-Umgebung, in der wir lernen konnten, ohne Angst vor Fehlern zu haben. Dieser praxisnahe Ansatz festigte nicht nur unser Verständnis der Plattform, sondern machte das Lernen auch angenehm und interaktiv.

Für diejenigen von uns, die sich auf Karrieren in der Cybersicherheit vorbereiten, sind die Fähigkeiten, die wir im Splunk-Kurs erlernt haben, besonders wichtig. Zu verstehen, wie man Datenanalyse in Sicherheitsoperationen einsetzt, ist in der heutigen digitalen Landschaft ein Game-Changer. Die Erkenntnisse, die wir von unserem Dozenten gewonnen haben, waren äusserst wertvoll, insbesondere als wir die besten Praktiken zur Bedrohungserkennung und Vorfallreaktion diskutierten.

Eine unvergessliche Erfahrung

Insgesamt schufen die Kombination aus spielerischem Roboterprogrammieren und tiefgehender Splunk-Trainingserfahrung eine unvergessliche Zeit an der ICT Warrior Academy. Wir erlernten nicht nur wertvolle Fähigkeiten, sondern förderten auch einen Geist der Zusammenarbeit und Innovation, der während der gesamten Veranstaltung spürbar war. Die Freude, unsere Roboter reibungslos arbeiten zu sehen, und das Wissen, das wir aus dem Splunk-Kurs gewonnen haben, sind Schätze, die ich in meine zukünftigen Unternehmungen mitnehmen werde.

Auf weitere Abenteuer in der Technik, wo Lernen genauso viel Spass macht wie Wissen zu erwerben! Ich verliess die Akademie inspiriert und voller Vorfreude auf das, was vor mir liegt, bereit, neue Herausforderungen mit den Fähigkeiten und Erfahrungen anzugehen, die ich gesammelt habe.

von Kevin, Student ICT Systems Specialist Junior