Publié le 29 janvier 2026

Formation spécialiste en systèmes TIC junior

Mise sur ton avenir et deviens en 12 mois seulement un/une spécialiste en systèmes TIC junior. En plus, tu reçois un salaire! Postule maintenant!

Séance d'information et candidature

--> Postulez dès maintenant pour la formation spécialiste en systèmes TIC junior!

Elle t'offre non seulement une occasion unique de te faire plaisir pendant 12 mois dans l'environnement informatique le plus moderne de Suisse et de devenir un crack de l'informatique, mais aussi de bénéficier de tous les avantages d'un emploi fixe et, pourquoi pas, de faire carrière chez nous après avoir réussi ton examen.

À propos de la formation

En formant des spécialistes juniors en systèmes informatiques, la formation a pour objectif de leur apporter un profil aussi diversifié que possible en veillant à couvrir tous les domaines spécialisés de la technique des systèmes informatiques. De plus, des connaissances en méthodes agiles et de gestion de projet sont transmises et appliquées.

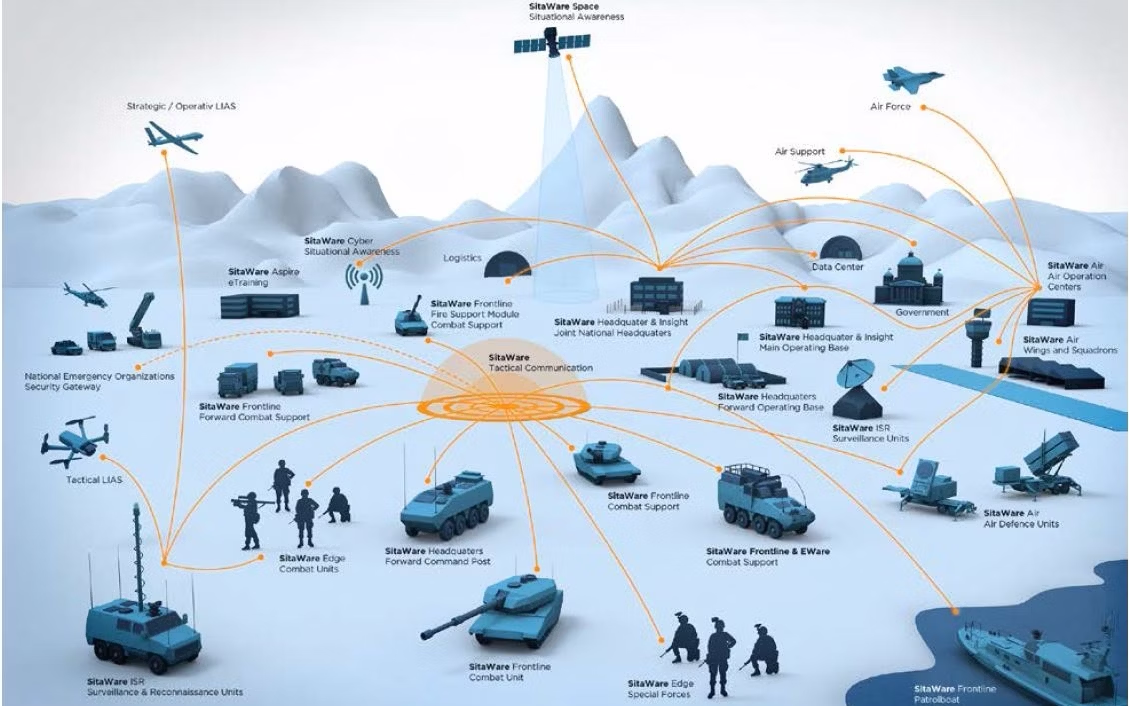

En tant que diplômé(e) de la filière de formation, un poste de raccordement t'est proposé au sein du commandement Cyber (Cdmt Cyber) dans le domaine de l'exploitation sûre des systèmes informatiques de l'armée, de leur surveillance et de leur protection ainsi que de leur développement. Tu feras ainsi partie de l'épine dorsale de l'informatique de l'Armée suisse.

Un profil de compétences aussi complet ouvre de nombreuses perspectives de carrière. C’est un atout unique non seulement dans l’administration publique mais aussi sur le marché du travail en général.

Le stage, qui dure douze mois, se déroule en enseignement présentiel à plein temps.

Le stage alterne cours, tutoriels, apprentissage en laboratoire, projets et stage pratique.

Aucune taxe n’est perçue.

Les participants aux cours reçoivent un salaire mensuel pendant la formation (calculé individuellement sur la base de l'âge, de la formation et de l'expérience professionnelle).

Le cursus débute le 1er mars, le 1er juillet et le 1er novembre.

Le siège de l’ICT Warrior Academy est à la Stauffacherstrasse 65, 3003 Berne, mais une partie de la formation peut se dérouler ailleurs en Suisse, voire à l’étranger.

Cisco Certified Network Associate (CCNA), Red Hat Certified System Administrator (RHCSA), Hermes, ITIL Foundation, etc.

L'une des formations suivantes ou des connaissances et expériences comparables sont requises comme condition préalable:

- CFC en informatique ou en médiamatique,

- études (EPF, université, HES) avec spécialisation en informatique, physique, électrotechnique, automatisation, etc.

- Systèmes d’exploitation (Windows, Linux, UNIX)

- Technique des réseaux : routage et commutation

- Systèmes de stockage et de serveurs

- Bases de données

- Intergiciels

- Automatisation et programmation en langage de script

- Programmation en Python

- Cybersécurité

- Monitorage et gestion des logs

- Gestion des services informatiques

- Méthodes agiles (Scrum, SAFe, conception créative)

- Techniques de résolution des problèmes

- Méthodes de développement de logiciels

- Gestion de projet

- Mission et organisation de l’armée

- Mission et organisation du Cdmt Cy

- Infrastructure de gestion des services informatiques au Cdmt Cy

- Processus et outils RH

- Protection de l’information et sécurité physique

La formation donne droit à un engagement à durée indéterminée en tant que spécialiste en systèmes informatiques au Cdmt Cy.

Ci-dessous, l'aperçu de la formation de spécialiste en systèmes TIC junior 2023/24. Sous réserve de modifications pour la réalisation 2025/26.

Structure et déroulement à partir du plan de formation 2025.

Blogs des participant-e-s à la formation Junior

Le nouveau cours junior de l'ICT Warrior Academy a débuté le 01.11.2023 avec un groupe diversifié de 17 participants issus de différents horizons professionnels et de régions linguistiques suisses. La semaine a été marquée par des accueils chaleureux, des aperçus de projetspassionnants tels que le commando Cyber, des instructions de sécurité pleines d'humour et une présentation fascinante sur la production de cartes d'accès.

Le nouveau cours junior de l'ICT Warrior Academy (IWA) a débuté le 01.11.2023 et nous, les 17 participants, nous sommes rencontrés pour la première fois. Nous venons de toutes les régions linguistiques de Suisse et avons des parcours professionnels très différents. Des automaticiens aux militaires de carrière en passant par des personnes issues du monde de la finance, on trouve vraiment de nombreux groupes professionnels à l'IWA. Cela ne fait que rendre les rencontres et la collaboration encore plus passionnantes.

Introduction et première prise de contact

La semaine a débuté par un accueil chaleureux de l'équipe de l'IWA. Ensuite, une partie du groupe a bénéficié d'une visite guidée du site de la Stauffacherstrasse. L'autre partie a monté et installé le matériel mis à disposition. Lors du dîner commun qui a suivi, les discussions étaient déjà animées et chacun a eu l'occasion d'échanger avec ses collègues et l'équipe de l'IWA. L'après-midi, les cartes d'accès ont été délivrées à tous les participants. Ensuite, chacun a réalisé un tableau sur sa personne et s'est présenté aux autres juniors.

Les départements se présentent

Le lendemain matin, nous avons été accueillis par Mikhail Genitsch, chef adjoint du commando Cybers. Il nous a expliqué le projet Commandement Cybers. De plus, Dominik Winter nous en a expliqué son travail dans l'innovation de l'armée ainsi que sur la vision Armée 2030. Nous avons reçu des deux orateurs des paroles très motivantes pour l'année à venir.

L'après-midi nous avons suivi une introduction aux consignes de sécurité et nous avons pu commencer directement par un éclat de rire. Céline Herren, l'intervenante pour cette partie, avait préalablement distribué sur les tables des codes QR insignifiants qui menaient à une page de sensibilisation de l'armée. Au début de la présentation, nous avons ainsi pu rire ensemble avec ceux qui avaient déjà scanné les codes par erreur. Ce jour là, nous avons non seulement appris beaucoup de choses sur les différentes consignes de sécurité, mais également au sujet du contexte de ces consignes. C'était particulièrement passionnant pour nous.

Nous avons terminé l'après-midi par une présentation de Rocco De Giovanni et de son équipe, qui ont pu nous en dire plus sur leur département et sur nos cartes d'accès personnelles. Outre les informations de base sur l'utilisation de la carte, nous avons également pu en apprendre beaucoup sur les certificats déposés ainsi que sur le processus de fabrication d'une carte. Pour couronner le tout, nous avons assisté à une visite guidée qui nous a permis de voir comment la carte est produite et ensuite délivrée à son propriétaire par l'organisme de certification. Petit fait amusant : jusqu'à récemment, les conseillers fédéraux recevaient leur carte auprès de cet organisme de certification. Contrairement aux organismes de certification publics, ils pouvaient ainsi être bien protégés du public.

Lego Serious Play & E-Learnings

Le vendredi matin, nous avons pu participer à un atelier LEGO Serious Play animé par Vincenzo et Emina. Nous avons ainsi appris de manière ludique à mieux connaître nos objectifs et comment les atteindre.

Le vendredi matin, nous avons pu participer à un atelier LEGO Serious Play animé par Vincenzo et Emina. Nous avons ainsi appris de manière ludique à mieux connaître nos objectifs et comment les atteindre.Nous avons bien sûr eu le temps de réaliser nos propres constructions créatives avec les grands sets LEGO et de les comparer entre elles. L'après-midi, nous avons pu suivre de manière autonome des cours en ligne du groupe Défense.

En très peu de temps, nous sommes devenus une équipe solide. Chacun et chacune a trouvé sa place et son rôle. En tant que créateur de contenu, je suis responsable de la gestion de ce blog avec ma suppléante.

En très peu de temps, nous sommes devenus une équipe solide. Chacun et chacune a trouvé sa place et son rôle. En tant que créateur de contenu, je suis responsable de la gestion de ce blog avec ma suppléante.D'autres tâches, comme le chef de classe, le facility manager ou le photographe, ont également été confiées à un junior. Je me réjouis des prochaines semaines et je suis persuadé que nous allons apprendre à nous connaître et à nous comprendre encore mieux.

par Yanik, étudiant spécialiste système ICT junior

La semaine a commencé par une introduction à BPMN 2.0, suivie d'une formation à la visualisation et aux techniques de présentation. Nous avons ensuite assisté à une simulation passionnante de la mission Apollo 13 et avons suivi avec succès un module sur Windows PowerShell qui, malgré les difficultés initiales, nous a apporté un aperçu précieux et des compétences pratiques.

BPMN 2.0

La nouvelle semaine a commencé et Bernadeta Müggler de RUAG nous a présenté le thème BPMN 2.0, Business Process Model and Notation, pendant une journée. Le niveau de connaissance de cette thématique était très différent au sein de notre groupe. Bernadeta nous a permis de nous familiariser avec BPMN grace aux d'exemples tirés de la pratique et d'exercices intéressants. Nous avons appris comment représenter les processus de manière claire et correcte.

Visualisation et technique de présentation

Les jours suivants, Emina Brkic nous a montré les basesde la visualisation et la technique de présentation. Pendant ces deux jours, nous avons été actifs et avons pu laisser libre cours à notre créativité.

Les jours suivants, Emina Brkic nous a montré les basesde la visualisation et la technique de présentation. Pendant ces deux jours, nous avons été actifs et avons pu laisser libre cours à notre créativité.Les jours suivants, Emina Brkic nous a montré les basesde la visualisation et la technique de présentation. Pendant ces deux jours, nous avons été actifs et avons pu laisser libre cours à notre créativité.

Le matin, nous avons appris comment représenter le plus simplement possible des émotions, des personnes et bien d'autres choses encore. Après la pause de midi, nous avons pu nous exercer aux techniques de présentation. Pour cela, nous devions présenter un sujet en petits groupes et demander à une autre personne du même groupe de le vendre le mieux possible en plénière. Un autre exercice consistait à présenter en plénière une diapositive PowerPoint que la personne ne connaissait pas et ceci pendant au moins 3 minutes et demie.

Après les exercices, nous avons été chargés de créer un flipchart et de nous présenter. Cette présentation a été enregistrée et ensuite évaluée.

Apollo 13

Le lendemain, Christian Peier nous a fait faire une simulation de la célèbre mission spatiale Apollo 13. Nous avons été répartis en deux groupes et chaque personne s'est vu attribuer un rôle avec une position et des tâches définies.

Le lendemain, Christian Peier nous a fait faire une simulation de la célèbre mission spatiale Apollo 13. Nous avons été répartis en deux groupes et chaque personne s'est vu attribuer un rôle avec une position et des tâches définies.Ensuite, la simulation a pu commencer. Il y avait en tout quatre phases, avec des tâches différentes lors de chacune d'entre elles. Il était important qu'il y ait une bonne communication au sein des groupes, afin que les tâches puissent être résolues le plus efficacement possible. Chaque personne devait également savoir quel rôle et quelles tâches lui étaient attribués et agir en conséquence dans les situations pertinentes. La journée était très passionnante et instructive. Nous avons beaucoup appris sur l'esprit d'équipe, l'importance de la répartition des rôles et des tâches et la communication au sein des groupes.

Windows PowerShell

Le module Windows PowerShell nous attendait maintenant pour une semaine. Le module a été donné par deux collaborateurs, Libero Latella et Tobias Fierz de l'entreprise letsboot.ch. Après un début difficile, nous avons trouvé notre voie et avons réussi à passer l'examen à la fin de la semaine.

Le contenu du module était composé d'une courte partie théorique suivie d'exercices. En outre, nous avons eu le temps de réfléchir à un projet en groupe ou individuel réalisable en un jour. Les résultats des travaux de projet comprenaient de nombreux thèmes différents : Des jeux à la reconnaissance de mots de passe. Malgré la courte période, nous avons beaucoup appris et nous nous réjouissons déjà de participer à d'autres modules passionnants.

par Sheree, étudiante spécialiste système ICT junior

La première semaine de cours a permis d'acquérir des bases théoriques, complétées par des contrôles d'apprentissage interactifs. Le deuxième jour, les participants ont eu le temps d'approfondir leurs connaissances et de se préparer à l'examen, qui était tout à fait réalisable pour la plupart d'entre eux. Le cours s'est terminé sur une note positive et les participants se réjouissaient du prochain module Linux Red Hat avec certification.

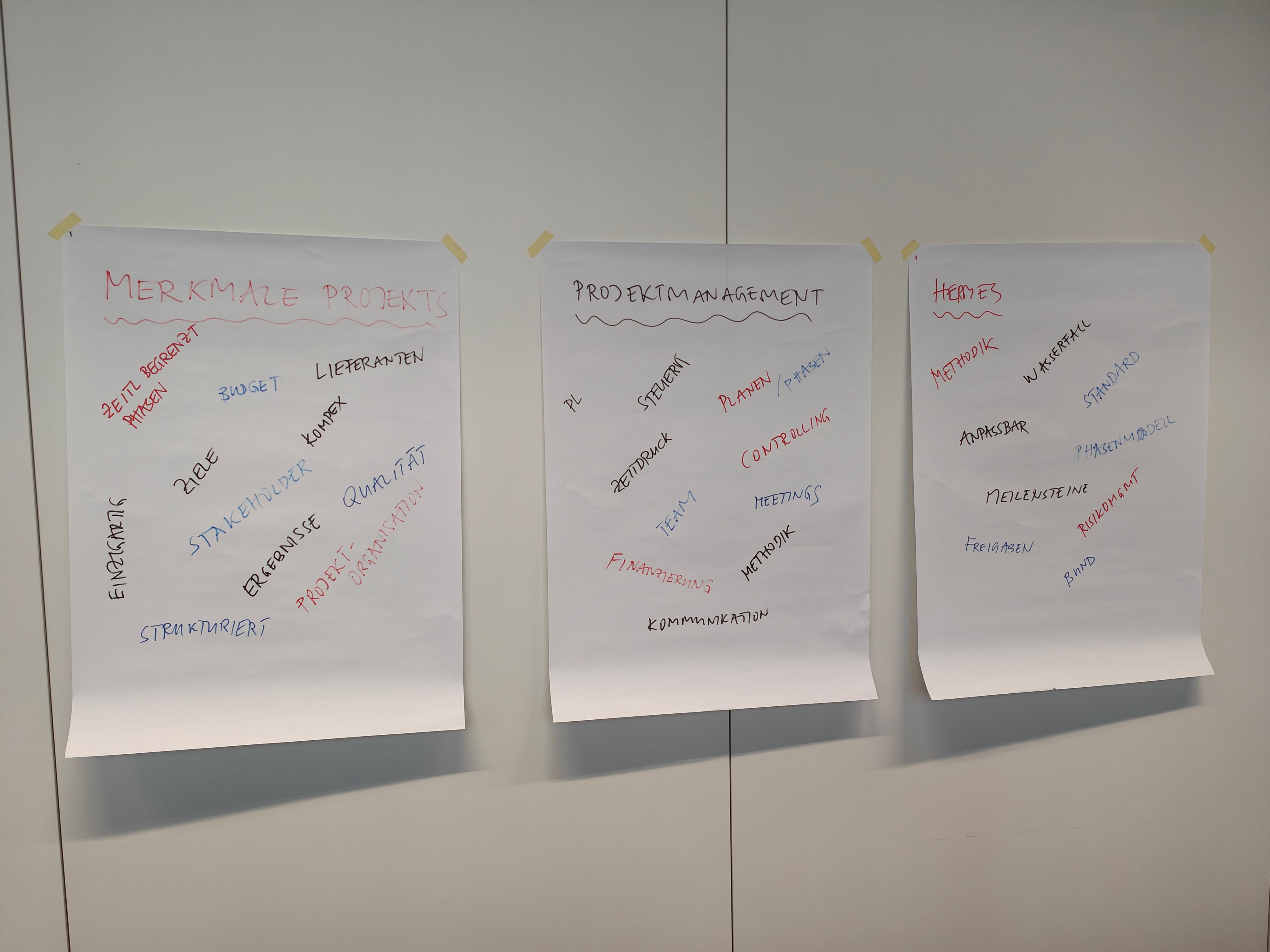

Gestion de projet

Jour 1 | Modules 1 à 6

À son arrivée, notre enseignant Heinz Zaugg s'est présenté personnellement à chacun de nous et a ensuite montré un grand intérêt pour le niveau de connaissances de la classe. Comme nous avions reçu les documents avant le module, nous étions impatients de découvrir la quantité écrasante de près de 200 pages que nous allions travailler en un jour et demi.

À son arrivée, notre enseignant Heinz Zaugg s'est présenté personnellement à chacun de nous et a ensuite montré un grand intérêt pour le niveau de connaissances de la classe. Comme nous avions reçu les documents avant le module, nous étions impatients de découvrir la quantité écrasante de près de 200 pages que nous allions travailler en un jour et demi.Nous avons commencé par définir des termes simples comme «projet», «organisation de projet» et «Hermes». La journée était très bien structurée, mais comprenait une grande partie de théorie. Les différents modules ont été ponctués par des contrôles d'apprentissage avec Kahoot. Cela permettait de vérifier ses propres progrès.

À la fin de la journée, nous étions tous épuisés, mais nous avons appris ou révisé beaucoup de nouvelles choses.

Jour 2 | Modules 7 et 8 + examen

Le deuxième jour, la charge de théorie était bien réduite pour laisser place à plus de temps pour les questions, les travaux de groupe et l'étude personnelle. Cette journée était donc beaucoup plus variée. Après le dîner, nous avons eu le temps de nous préparer pour l'examen et de poser nos dernières questions.

Le deuxième jour, la charge de théorie était bien réduite pour laisser place à plus de temps pour les questions, les travaux de groupe et l'étude personnelle. Cette journée était donc beaucoup plus variée. Après le dîner, nous avons eu le temps de nous préparer pour l'examen et de poser nos dernières questions.Après une bonne préparation, l'examen a été très bien géré par la plupart d'entre nous. Nous avons donc pu terminer le cours avec un bon sentiment et l'impatience d'assister au module Linux.

Linux Red Hat

Introduction

Le module Linux Red Hat est le premier gros bloc que nous aurons. Nous attendons tous avec impatience les semaines à venir. Une des raisons est qu'il y aura ensuite une certification dans ce module. Nous avons déjà entendu les premières rumeurs selon lesquelles le certificat ne serait pas facile à obtenir.

Le module Linux Red Hat est le premier gros bloc que nous aurons. Nous attendons tous avec impatience les semaines à venir. Une des raisons est qu'il y aura ensuite une certification dans ce module. Nous avons déjà entendu les premières rumeurs selon lesquelles le certificat ne serait pas facile à obtenir.RH124

Notre première journée commence par la présentation de Florian Wamser, notre professeur. Il a fait un long voyage pour pouvoir nous enseigner. Il traverse chaque jour la frontières, car Florian vient d'Allemagne. Cet engagement se reflète également dans sa manière d'enseigner. Plus l'heure avançait, plus il voulait nous transmettre de connaissances. Cela s'accompagnait souvent de phrases partielles telles que «Encore une chose», «Nous pouvons encore commencer ce chapitre» ou «Si nous mettons encore une fois les gaz, cela suffira encore».

Le flot d'informations était un défi, surtout pour ceux qui ne connaissaient pas Linux auparavant. Nous avons terminé le module RH124 complet en cinq jours de travail. Celui-ci comprenait des sujets tels que la gestion des serveurs, le réseau, les autorisations, le système de fichiers Linux, la journalisation, les paquets et les informations générales sur Linux ainsi que la gestion des utilisateurs et des groupes.

Ces journées ont été très passionnantes, mais aussi très fatigantes.

RH134

Le jeudi de la deuxième semaine, nous avons commencé le RH134. A partir de maintenant, nous devrions avoir assimilé tout ce que nous avons appris jusqu'à présent pour pouvoir construire sur cette base. Nous nous attendions à aborder des sujets tels que le scripting, les automatisations, l'analyse des systèmes et les conteneurs.

Le jeudi de la deuxième semaine, nous avons commencé le RH134. A partir de maintenant, nous devrions avoir assimilé tout ce que nous avons appris jusqu'à présent pour pouvoir construire sur cette base. Nous nous attendions à aborder des sujets tels que le scripting, les automatisations, l'analyse des systèmes et les conteneurs.L'ambiance générale est restée bonne, la cohésion de la classe excellente et Florian motivé à 150% pour nous enseigner encore beaucoup de nouvelles choses.

Au cours de la deuxième semaine, on a nettement mieux remarqué qui avait des connaissances préalables et qui n'en avait pas. Le dernier jour, même les premiers rangs ne pouvaient plus se documenter en passant, comme c'était le cas jusqu'à présent. Plus de 100 transparents en deux heures, c'est notre record actuel.

Conclusion

Nous avons passé trois semaines très passionnantes mais aussi très intenses avec Florian. Le soir, nous avons souvent créé des mèmes et les avons envoyés sur le chat de la classe. Il s'agissait toujours de savoir combien de connaissances nous pouvions encore assimiler et acquérir avant d'être prêts pour la certification. Celle-ci nous attend en février et d'ici là, nous avons encore beaucoup de connaissances à assimiler.

par Patrick, étudiant spécialiste système ICT junior

Patrick Link, les étudiants ont été initiés à la méthode du design thinking en travaillant en groupes sur différents problèmes et en suivant l'ensemble du processus. Puis, ils ont élaboré des solutions qu'ils ont ensuite présentées et analysées. Le cours sur Scrum a proposé un mélange de théorie et d'exercices pratiques, permettant aux étudiants de découvrir les différents rôles de Scrum dans le cadre agile.

Design Thinking

Au cours de la semaine 50, nous avons accueilli le professeur Patrick Link de la HSLU. En quatre jours, il nous a enseigné la méthode de résolution de problèmes Design Thinking. Il nous a mis à disposition deux de ces livres qu’il a écrits avec ses partenaires. Il présente une collection de différentes approches et d'outils qui peuvent être utilisés dans le processus de design thinking. Dans ces méthodes, on prend en compte le monde émotionnel du client et on développe quelques idées sur la base des connaissances acquises, qui sont ensuite développées dans des prototypes. On est en contact permanent avec le client afin d'améliorer ou d'étendre la solution. Les outils sont des modèles graphiques destinés à stimuler la créativité ou à présenter les informations de manière plus lisible. Comme par exemple une carte de Steakholder ou un profil d'utilisateur.

Chaque journée était composée de divers blocs théoriques et de travaux de groupe. Les groupes définis au début de l'enseignement ont pu choisir eux-mêmes une problématique qui a été traitée pendant les quatre jours.

Chaque journée était composée de divers blocs théoriques et de travaux de groupe. Les groupes définis au début de l'enseignement ont pu choisir eux-mêmes une problématique qui a été traitée pendant les quatre jours.Nous avons pu suivre les six étapes du processus de design thinking tout au long de la semaine (comprendre, observer, définir, trouver des idées, créer des prototypes, tester). Des thèmes tels que : «Augmenter l'attractivité de l'armée» ou «Améliorer le processus d'onboarding du DDPS» ont été choisis.

Les travaux de groupe ont été très amusants et assez exigeants. Des problèmes qui semblaient relativement simples au début sont devenus plus complexes grâce aux nouvelles connaissances acquises au cours du processus. Pour beaucoup, le fait d'interviewer des personnes étrangères sur les idées de produits était un peu désagréable. Souvent, le facteur temps s'y ajoutait, ce qui obligeait les équipes à travailler de manière ciblée et efficace. Le dernier jour, les idées devaient être présentées lors d'un pitch devant toute la classe. Cette présentation a été suivie d'une réflexion de chaque groupe sur son processus d'apprentissage. Ces deux présentations et une réflexion personnelle ont été notées, c'est pourquoi chacun s'est efforcé d'obtenir un bon résultat.

Chaque étudiant a pu profiter de l'enseignement et je suis sûr que de nombreuxoutils étudiés lors du cours seront très utiles dans le travail quotidien. Les travaux de groupe étaient intensifs et très amusants. On a pu mettre directement en pratique la théorie enseignée et, à la fin, on a eu un produit à présenter.

Scrum

Le deuxième thème de ce blog est Scrum, qui nous a été transmis en interne à l'IWA par Annina Bachmann. Le bloc de deux jours était un mélange de théorie et de travaux pratiques en groupe. Scrum est un framework agile utilisé pour le développement et la gestion de projet, en particulier pour l'informatique. L'un des objectifs était de nous montrer la différence entre l'approche en cascade et les méthodes agiles. Une caractéristique importante dans Scrum sont les différents rôles :

Product Owner: responsable de la définition et de la priorisation des tâches dans le backlog du produit, sur la base des exigences du client et de l'entreprise.

Scrum Master: responsable de la mise en œuvre des principes Scrum et du soutien de l'équipe dans la résolution des problèmes.

Development Team: équipe de professionnels responsables de la livraison de produits incrémentiels et potentiellement livrables.

Ces rôles sont en échange permanent les uns avec les autres et exécutent les tâches à partir des backlogs. Cela permet, contrairement à l'approche en cascade, que le produit reçoive de nouvelles fonctionnalités de manière cyclique et que tout ne soit pas lancé en une seule fois.

Ces rôles sont en échange permanent les uns avec les autres et exécutent les tâches à partir des backlogs. Cela permet, contrairement à l'approche en cascade, que le produit reçoive de nouvelles fonctionnalités de manière cyclique et que tout ne soit pas lancé en une seule fois.Grâce à l'échange permanent, il est possible de réagir de manière beaucoup plus flexible aux erreurs ou aux incohérences.

Dans la partie pratique, nous avons formé des groupes pour les projets Python à venir au cours de la nouvelle année. Les groupes ont des problématiques différentes et nous avons pour mission de définir les différentes tâches pour le backlog du projet. Nous les traiterons ensuite selon Scrum au cours de la nouvelle année. La classe a eu une impression positive de Scrum et se réjouit déjà de l'appliquer concrètement au début de 2024.

par Dominik, étudiant spécialiste en systèmes TIC junior

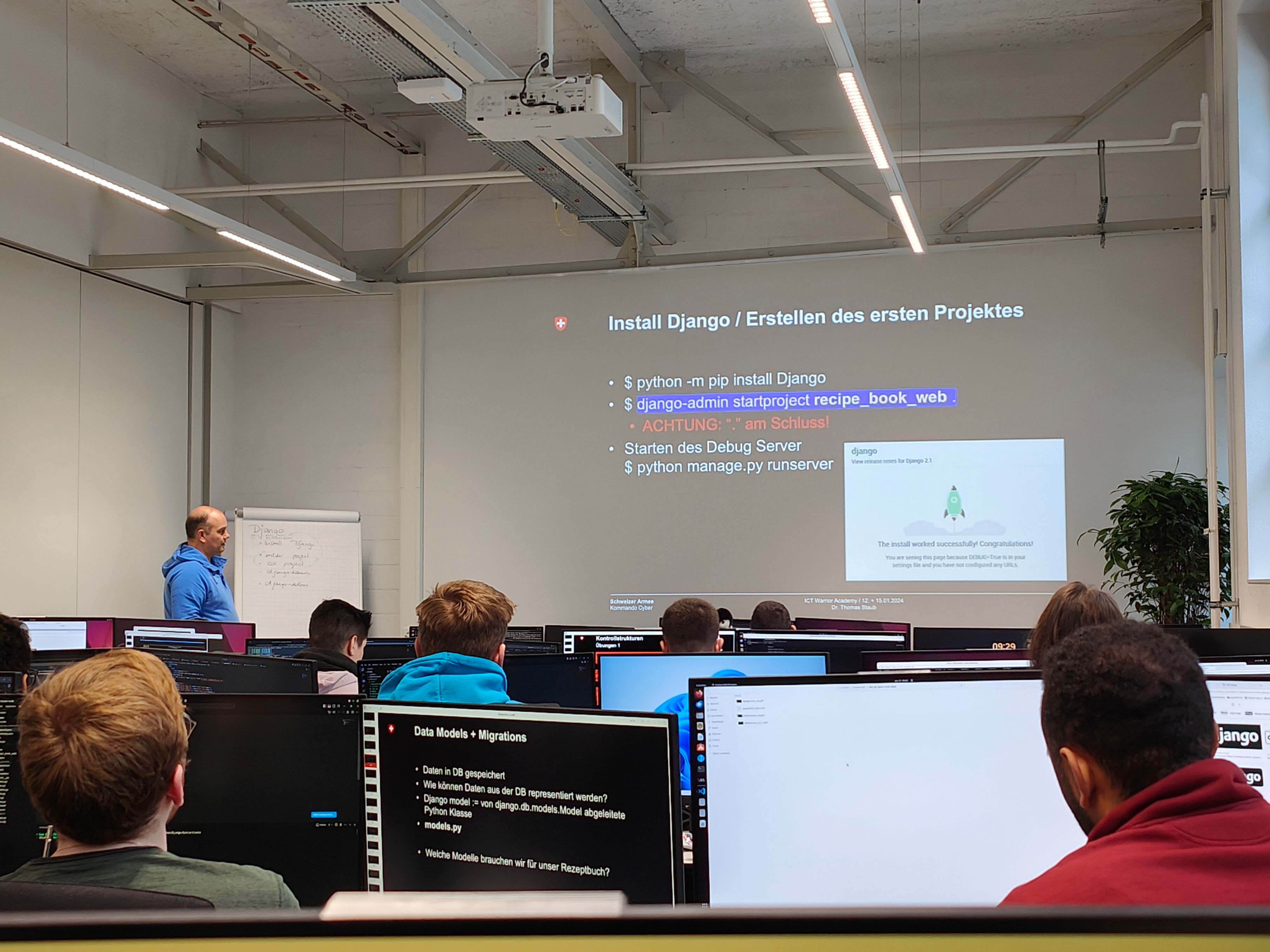

Le module Python, l'un des modules les plus complets du cours junior, comprenait une semaine et demie de cours et deux semaines et demie de travail sur un projet. Sous la direction de Thomas Staub, les participants ont appris les concepts de base et avancés de Python ainsi que le framework web Django. Dans le cadre de projets de groupe intensifs, ils ont développé des applications web, ont maîtrisé les défis du travail en équipe et ont amélioré leurs compétences en programmation.

Introduction

Le module Python a été le plus gros bloc de notre formation jusqu'à présent. Il se composait d'une semaine et demie de cours et de deux semaines et demie de travail sur un projet. Tout le monde était enthousiaste à l'idée d'aborder ce module, car chacun savait à quel point Python est un langage de programmation important et puissant.

Le cours

Sous la direction de Thomas Staub, notre directeur et professeur apprécié, nous avons commencé notre voyage intensif dans le monde de la programmation Python. Nous avons d'abord abordé les concepts de base tels que les variables et les fonctions. Mais lorsqu'il a fallu manipuler des fichiers, même les plus expérimentés d'entre nous ont commencé à se poser des questions. Il est vite devenu évident que ChatGPT serait notre meilleur ami dans les semaines à venir. Surtout lorsque nous avons été confrontés à la récursivité et que nous avons dû résoudre le problème de Hanoi.

Chaque chapitre du cours a été complété par des exercices pratiques. Ces exercices ont ensuite été discutés en classe, à chaque fois, une personne s'avançait pour présenter sa solution. Plus le problème était complexe, plus les discussions étaient animées. Vers la fin de la première semaine, nous nous sommes consacrés à la programmation orientée objet. L'introduction des fonctions Map, Filter, Reduce et Lambda nous a posé de nouveaux défis.

Chaque chapitre du cours a été complété par des exercices pratiques. Ces exercices ont ensuite été discutés en classe, à chaque fois, une personne s'avançait pour présenter sa solution. Plus le problème était complexe, plus les discussions étaient animées. Vers la fin de la première semaine, nous nous sommes consacrés à la programmation orientée objet. L'introduction des fonctions Map, Filter, Reduce et Lambda nous a posé de nouveaux défis.Au début de la deuxième semaine, Thomas nous a initiés au Django Web Framework. Pour beaucoup d'entre nous, Django était nouveau, mais grâce à la grande expérience de Thomas, nous avons rapidement progressé. L'apprentissage de ce framework nous a préparés à notre projet à venir et a élargi notre compréhension du développement d'applications web modernes.

Le projet

Après une semaine et demie d'apprentissage intensif, notre plus grand défi a commencé : le développement d'une application web par groupes de quatre ou cinq personnes en l'espace de deux semaines. Un groupe a par exemple développé un logiciel pour la gestion d’une bibliothèque, un autre un logiciel pour la gestion des salles. Cette aventure a nécessité non seulement des connaissances en programmation, mais aussi une grande organisation et un travail d'équipe.

L'utilisation de GIT pour la gestion des versions a été un défi au début, en particulier lors de la fusion de code. Parfois, des lignes de code étaient perdues parce que nous n'avions pas bien compris le concept de la fusion GIT. Ces expériences ont toutefois été précieuses et instructives. Jusqu'à la fin du projet, nous avons non seulement élargi nos connaissances de Python, mais aussi amélioré nos compétences interpersonnelles.

L'utilisation de GIT pour la gestion des versions a été un défi au début, en particulier lors de la fusion de code. Parfois, des lignes de code étaient perdues parce que nous n'avions pas bien compris le concept de la fusion GIT. Ces expériences ont toutefois été précieuses et instructives. Jusqu'à la fin du projet, nous avons non seulement élargi nos connaissances de Python, mais aussi amélioré nos compétences interpersonnelles.Chaque membre du groupe a apporté ses points forts afin d'obtenir le meilleur résultat possible. Le travail sur le projet a été intense, mais très enrichissant. Elle nous a appris l'importance du travail d'équipe, de la communication et du fait de relever ensemble des défis. Cela s'est également reflété dans les présentations que nous avons faites à la fin de nos projets.

La présentation de notre projet était une tâche à part entière, car nous devions présenter notre produit de la meilleure façon possible. Il y a eu des jeux de rôle, des démos originales et de belles visualisations pleines d'humour. C'était un super spectacle.

Conclusion

Ces quatre semaines à l'ICT Warrior Academy ont été une expérience transformatrice. Nous avons non seulement appris Python et le framework Django, mais nous avons aussi travaillé efficacement en équipe. Pour s'amuser, certains d'entre nous ont même passé des nuits sur leur lieu de travail pour travailler sur le projet. À la fin des quatre semaines, nous étions tous satisfaits et fiers de ce que nous avions accompli.

par Luc, étudiant spécialiste système ICT junior

Les modules «Container Technology» et «Cyber Security» comprenaient une semaine intensive avec Docker, Kubernetes et CI/CD dans Gitlab, suivie d'une semaine de cybersécurité à domicile. Les participants ont appris la gestion et l'automatisation des conteneurs ainsi que les aspects essentiels de la cybersécurité grâce à des cours en ligne et des exercices pratiques, qui ont été testés lors d'examens finaux.

Container

Après avoir découvert les technologies de conteneurisation lors du cours Red Hat System Administration des semaines 47 à 49, nous avons eu l'occasion de nous familiariser avec Docker, Kubernetes et CI/CD sur Gitlab pendant une semaine. Nous avons commencé par découvrir Docker. On peut s'imaginer Docker comme un cargo qui peut transporter plusieurs conteneurs. Ces conteneurs contiennent des applications logicielles avec leurs dépendances. Tout comme les conteneurs standardisés dans le domaine du transport, les conteneurs Docker sont portables et peuvent être facilement déplacés entre les hôtes des serveurs.

Pour charger et distribuer des conteneurs sur des cargos, nous avons besoin d'une grue portuaire. Le deuxième jour, nous nous sommes donc penchés sur Kubernetes, qui joue ce rôle dans l'environnement logiciel. Kubernetes gère le fret, le répartit sur les nœuds de serveur existants et le met à l'échelle si nécessaire. Michael nous a fait découvrir ce sujet parfois complexe à l'aide d'exemples bien pensés.

Pour charger et distribuer des conteneurs sur des cargos, nous avons besoin d'une grue portuaire. Le deuxième jour, nous nous sommes donc penchés sur Kubernetes, qui joue ce rôle dans l'environnement logiciel. Kubernetes gère le fret, le répartit sur les nœuds de serveur existants et le met à l'échelle si nécessaire. Michael nous a fait découvrir ce sujet parfois complexe à l'aide d'exemples bien pensés.Pour finir, nous avons examiné les pipelines CI/CD sur Gitlab. C'est Jonas Felix qui nous a montré cela, car Michael n'a malheureusement pas pu être présent sur place. Ces pipelines ressemblent au profil de tâches d'un docker. Ils testent, construisent et emballent le logiciel souhaité dans des conteneurs. Gitlab contrôle les grues portuaires (Kubernetes) et distribue à l'aide de celles-ci les conteneurs construits sur les cargos (environnements Docker). Cette semaine d'apprentissage intensif s'est terminée par un examen réussi par chacun d'entre nous.

Cybersécurité

La semaine de la cybersécurité s'est déroulée en grande partie à la maison. Comme nous ne l'avions jamais fait auparavant, c'était une bonne expérience de voir comment cela fonctionne. Comme on a parfois pu l’entendre en classe, la plupart avaient déjà fait quelques expériences positives avec le travail à domicile.

Mais revenons à notre sujet : la cybersécurité. Annina nous a remis un plan de travail que nous devions traiter avant vendredi. Le plan se composait de plusieurs parties et thèmes. En fait, il y en avait trois:

- Cours LMS sur la cybersécurité

- Leçons officielles de Splunk sur la cybersécurité et le rôle de Splunk

- Cours pfSense en préparation à la semaine Cyber Training Range (CTR).

Comme ces sujets étaient très intéressants, il nous a été facile de les travailler et de les apprendre. Le vendredi, nous avons eu un examen sur la cybersécurité, qui portait davantage sur les aspects théoriques de la cybersécurité. Mais les aspects pratiques de la semaine de travail à domicile, comme les commandes Splunk, n'ont pas été apprises en vain, nous pourrons encore les utiliser dans un cours de monitoring.

Dans l'ensemble, ces deux semaines ont été variées et passionnantes. Merci beaucoup pour cela.

par Jan, étudiant ICT Systems Specialist Junior

Tu te demandes ce que tu pourrais faire après ta formation de spécialiste en systèmes ICT ? Une possibilité est de travailler dans un Security Operations Center (SOC). Dans ce billet de blog, je souhaite te donner un aperçu de mon expérience en tant que stagiaire dans un SOC et te montrer à quel point ce monde peut être passionnant et instructif.

Un SOC est une sorte de centre de surveillance dans lequel tous les systèmes informatiques liés à la sécurité sont surveillés et protégés contre les menaces internes et externes. Un SOC de niveau 1 est la première ligne de défense du DDPS contre les cybermenaces. C'est là que les activités suspectes sont détectées, examinées et, le cas échéant, traitées. En tant que membre de l'équipe Tier 1, mon travail consistait à examiner les alertes, à identifier les incidents de sécurité potentiels et, si nécessaire, à les transmettre à des analystes expérimentés.

Le premier jour au SOC peut être accablant. Les moniteurs affichent une multitude d'alertes et il peut être difficile de faire la différence entre les fausses alertes et les vraies menaces. Mais avec le temps et sous la direction de collègues expérimentés, on apprend à reconnaître les modèles et à prendre les bonnes décisions.

Le premier jour au SOC peut être accablant. Les moniteurs affichent une multitude d'alertes et il peut être difficile de faire la différence entre les fausses alertes et les vraies menaces. Mais avec le temps et sous la direction de collègues expérimentés, on apprend à reconnaître les modèles et à prendre les bonnes décisions.Une chose que je retiens tout particulièrement, c’est l’importance du travail d’équipe. La collaboration est essentielle dans un SOC. Des réunions régulières permettent d'échanger des informations et de travailler ensemble sur des cas complexes. Chacun apporte ses propres compétences et perspectives, ce qui permet de trouver des solutions plus efficaces.

Un autre aspect important de mon expérience a été la formation continue. Le monde de la cybersécurité est en constante évolution et il est important de se tenir au courant. Pendant mon séjour à l'IWA, j'ai suivi des formations afin d'améliorer mes compétences et d'apprendre de nouvelles technologies. Cet investissement dans mon développement professionnel a porté ses fruits et m'a permis de gagner en assurance dans mon travail.

Bien sûr, il y a aussi eu des défis. Travailler dans un SOC peut être stressant, surtout lorsqu'il faut réagir à un incident de sécurité potentiel. Cela demande beaucoup d'attention et de précision pour pouvoir agir rapidement et efficacement. Mais ce sont précisément ces défis qui m'ont motivé à donner le meilleur de moi-même et à continuer à m'améliorer.

Bien sûr, il y a aussi eu des défis. Travailler dans un SOC peut être stressant, surtout lorsqu'il faut réagir à un incident de sécurité potentiel. Cela demande beaucoup d'attention et de précision pour pouvoir agir rapidement et efficacement. Mais ce sont précisément ces défis qui m'ont motivé à donner le meilleur de moi-même et à continuer à m'améliorer.Pour conclure, je peux dire que mon expérience de stagiaire au SOC a été incroyablement enrichissante et gratifiante. J'ai non seulement développé des compétences techniques, mais j'ai également appris des compétences non techniques importantes telles que le travail d'équipe et la gestion du stress. Je ne peux que recommander à tous ceux qui s'intéressent à une carrière dans la cybersécurité d'explorer ce monde passionnant et de saisir les opportunités qui s'offrent à eux.

J'espère que mon expérience vous a donné un aperçu de la vie d'un ICT Warrior et vous a inspiré à suivre votre propre voie dans le monde de la technologie de l'information.

par Marco, étudiant ICT Systems Specialist Junior

Pendant 4 semaines, nous avons pu effectuer notre stage dans différents départements. Il y a eu une sorte de speed-dating au cours duquel nous avons pu faire connaissance avec les différents départements. Ensuite, nous avons pu indiquer nos préférences. Les départements ont fait de même. C'est ainsi que j'ai obtenu mon stage dans le département «Utilisation des infrastructures critiques TIC».

Première expérience dans le domaine de l'utilisation des TIC

Première expérience dans le domaine de l'utilisation des TIC

Lundi, j'ai commencé mon stage dans le domaine de l'utilisation des infrastructures critiques TIC. TIC signifie « technologies de l'information et de la communication ». L’engagement des infrastructures critiques TIC met en place la nouvelle plateforme de numérisation pour l'armée. Dans mon équipe « Sécurité et passerelles », il s'agissait d'abord de dispositifs clés.Les dispositifs clés permettent d'établir une connexion cryptée entre deux points. L'après-midi, nous nous sommes concentrés sur les diodes de données et la préparation du PI-Planning à venir. Le PI-Planning est une réunion organisée par l'ensemble du département. Lors de cette réunion, les dix prochaines semaines de chaque équipe sont planifiées.

Un apprentissage intensif pendant le PI-Planning

Un apprentissage intensif pendant le PI-Planning

Les deux jours suivants ont été entièrement consacrés au PI-Planning. Nous avons visité différents départements au sein de Einsatz IKT. Cela nous a permis de nous faire une idée du travail quotidien des différentes équipes.Aperçu du département « IT Service Management and Operation

Après Pâques, j'ai eu l'occasion de découvrir le département « IT Service Management and Operation ». Ce département est relativement nouveau et s'occupe de l'ensemble du support informatique et de la gestion de la nouvelle plateforme de numérisation. J'ai participé à plusieurs réunions, notamment à l'élaboration du concept d'exploitation d'un service desk.Acquérir de l'expérience avec des infrastructures critiques

Au cours des deux semaines suivantes, j'ai travaillé à Kloten et à Emmen dans le domaine des infrastructures critiques. Les infrastructures critiques sont des systèmes spécialement renforcés qui sont préparés à des situations de crise. Ici, j'ai exploré avec les collaborateurs les sites du réseau de conduite suisse (réseau qui doit être disponible dans toutes les situations) et j'ai aidé à résoudre différents incidents sur place, notamment en installant de nouveaux ventilateurs et appareils de réseau.Conclusion

Bien que le travail dans les infrastructures critiques ait été très instructif, j'ai trouvé la gestion des services informatiques et l'exploitation particulièrement fascinantes. Malheureusement, je n'ai pas pu prendre de photos dans de nombreux domaines pour des raisons de sécurité.Ce stage m'a donné un aperçu et une expérience précieux dans le monde de la sécurité des TIC et m'a montré à quel point les défis dans ce domaine sont variés.

par Tobias, étudiant ICT Systems Specialist Junior

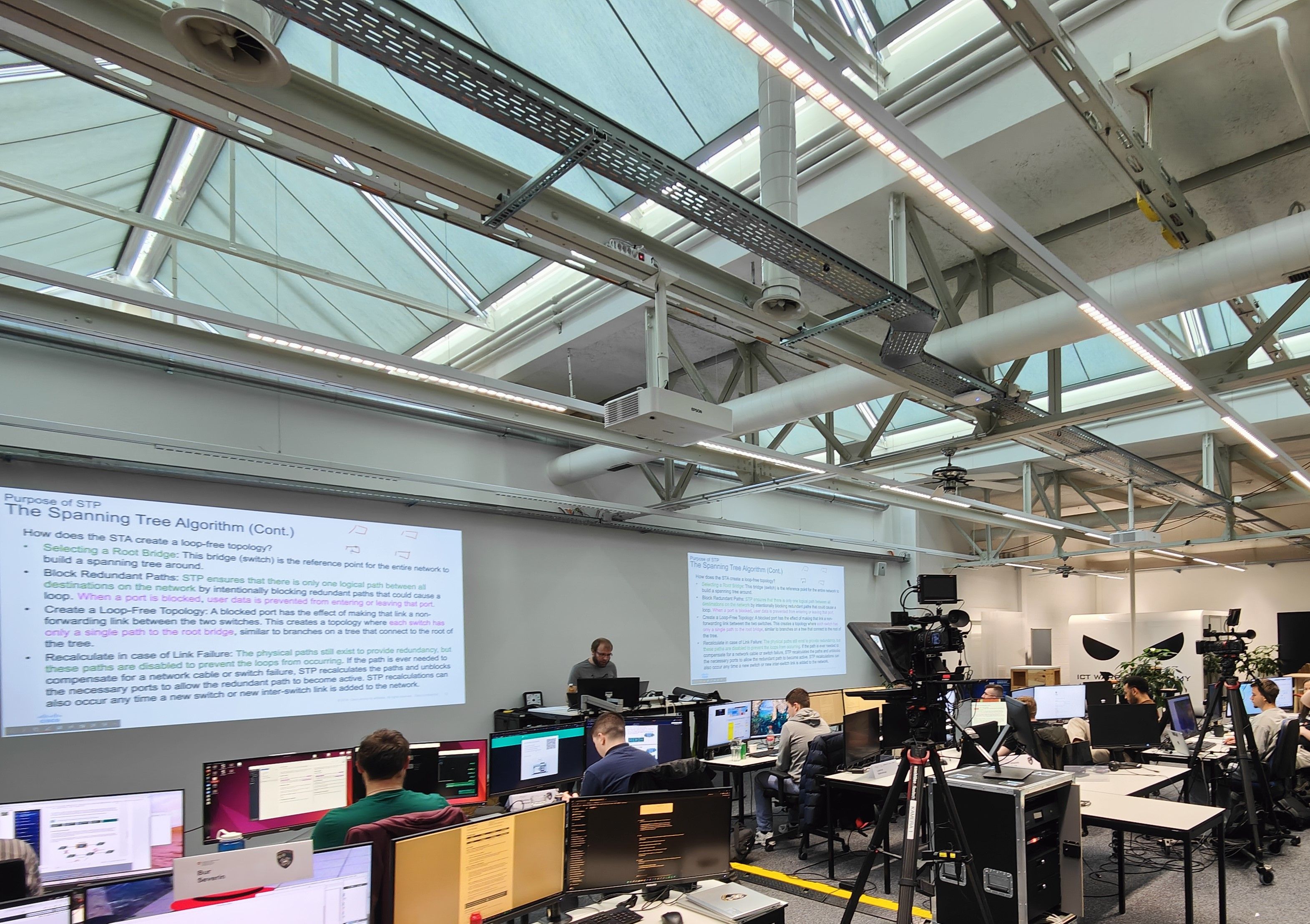

Du 29 avril au 24 mai 2024, nous avons eu le plaisir de participer au cours Cisco CCNA à l'IWA. Cette formation intensive a constitué un défi exceptionnel, car nous avons étudié l'ensemble du cursus CCNA en quelques semaines - un volume de matière qui est normalement réparti sur trois semestres à la Hochschule Luzern HSLU.

Une aventure exigeante

Une aventure exigeante

Dès le début, il était clair que ce cours n'était pas pour les âmes sensibles. La quantité de matière que nous devions maîtriser en si peu de temps était écrasante. Chaque phase du cours se terminait par un examen théorique et un examen pratique avec le Packet Tracer, ce qui soulignait l'importance de ce que nous avions appris. De plus, nous avons été tenus en haleine par des tests de révision réguliers afin de nous assurer que nous avions bien compris et assimilé la matière.Thèmes abordés

Pendant le cours, nous avons abordé un grand nombre de sujets, notamment- Principes de base du réseau: introduction aux réseaux, différents types de réseaux et topologies.

- Essentiels de la commutation, du routage et du sans-fil: configuration et gestion des commutateurs et des routeurs, concepts de base du sans-fil.

- Adressage IP: comprendre et utiliser les schémas d'adressage IPv4 et IPv6.

- Sécurité du réseau: bases de la sécurité du réseau, mise en œuvre de mesures et de protocoles de sécurité.

- Automatisation et programmabilité: bases de l'automatisation du réseau et utilisation de scripts pour la gestion du réseau.

- Accès au réseau et connexions: Techniques de connexion et de gestion des réseaux et des périphériques.

Les points positifs

Malgré les énormes exigences, il y avait beaucoup d'aspects positifs. Nos professeurs étaient excellents, tant sur le plan professionnel que sur le plan humain. Ils ont toujours pris le temps de répondre à nos questions et de nous soutenir autant qu'ils le pouvaient. La structure du cours était également très bien conçue. Le contenu était clair et bien structuré, ce qui nous a permis de garder une vue d'ensemble, même lorsque la matière devenait complexe. L'organisation du cours était également exemplaire, de sorte que tout s'est déroulé sans problème et de manière efficace. Les côtés obscurs

Les côtés obscurs

Mais il y a aussi eu quelques défis qu'il convient de mentionner. Le plus grand inconvénient était l'énorme quantité de matière que nous devions gérer en si peu de temps. Cela a entraîné une charge mentale importante et il a souvent été difficile de maintenir la motivation. De plus, nous n'avons pas eu l'occasion de travailler dans un véritable environnement de laboratoire. Bien que les équipements Cisco, tels que les commutateurs et les routeurs, fussent présents sur place, nous n'avons jamais pu les utiliser réellement. C'était un inconvénient majeur, car le travail pratique est un élément essentiel du processus d'apprentissage.Conclusion

En résumé, le cours Cisco CCNA à l'IWA a été une expérience passionnante et instructive. Nous avons beaucoup appris et avons été encadrés par d'excellents professeurs. Cependant, le calendrier serré et la grande quantité de matière ont rendu le cours très exigeant et fatigant. Malgré ces défis, nous sommes fiers d'avoir maîtrisé ce cours intensif et nous nous sentons bien préparés pour nos futures tâches dans le monde de l'informatique.Le cours nous a non seulement permis de progresser sur le plan professionnel, mais il a également renforcé notre résistance et notre persévérance. Avec ces précieuses expériences dans nos bagages, nous sommes motivés et confiants en l'avenir.

par Onur, étudiant ICT Systems Specialist Junior

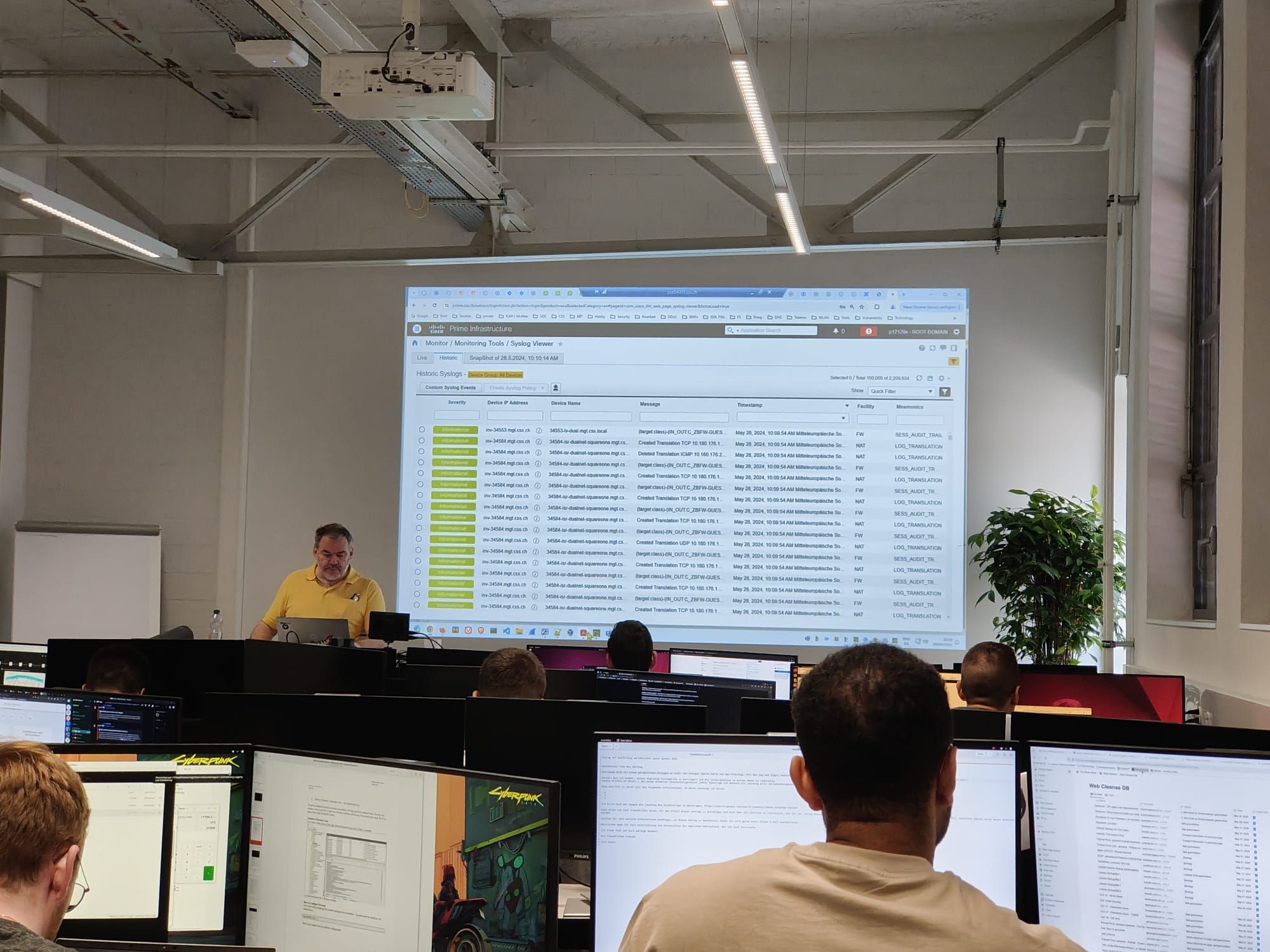

Pour les administrateurs système, il est indispensable de surveiller et de répertorier leurs systèmes et applications afin de garantir un fonctionnement sans faille et de détecter les problèmes à un stade précoce. C'est entre autres ce que nous avons appris dans le cours «Monitoring & Logging». Lors de l'exercice Cyber Training Range II, l'équipe bleue a défendu des infrastructures critiques contre l'équipe rouge.

Le 27 mai 2024, notre enseignant Peter Infanger nous a donné une introduction complète aux concepts de monitoring et de logging. Pendant deux semaines, il nous a expliqué l'importance de ces technologies avec des digressions intéressantes sur des sujets d'actualité. Nous avons appris des notions de base comme l'importance de la surveillance en temps réel et les avantages d'un système de monitoring qui fonctionne bien.

L'intégration de différentes sources de données est un élément essentiel de la surveillance et de la journalisation. Le deuxième jour de cours, nous nous sommes concentrés sur la lecture et l'interprétation des protocoles système et des logs dans les environnements Windows et Linux à l'aide des capteurs Sysmon et Splunk. Nous avons également appris à ajouter manuellement des fichiers log et à extraire des informations pertinentes sous forme de champs à l'aide de filtres Regex.

Pour tirer de précieux enseignements des données de monitoring collectées, un traitement efficace des données est nécessaire. Nous avons appris des méthodes et des outils pour nettoyer les données, les transformer et les préparer pour l'analyse. Cela est essentiel pour obtenir des résultats pertinents.

Le cours a également présenté différents outils d'analyse et de visualisation qui peuvent être utilisés pour le monitoring et la journalisation. L'importance des tableaux de bord, des diagrammes et des métriques a été expliquée afin de présenter les données de manière compréhensible et pertinente. Bien entendu, l'IA ne doit pas être négligée dans l'automatisation de la collecte et du traitement des données. Grâce à elle, il est possible d'analyser de grandes quantités de données et d'en extraire rapidement les informations les plus importantes.

Le traitement détaillé de Prometheus et Grafana était un point fort du cours. Prometheus est un système de monitoring open source, tandis que Grafana est un outil largement utilisé pour visualiser les données de monitoring. Nous avons appris à installer et à utiliser ces outils afin d'obtenir des informations précieuses sur les performances du système et d'optimiser la surveillance.

Le traitement détaillé de Prometheus et Grafana était un point fort du cours. Prometheus est un système de monitoring open source, tandis que Grafana est un outil largement utilisé pour visualiser les données de monitoring. Nous avons appris à installer et à utiliser ces outils afin d'obtenir des informations précieuses sur les performances du système et d'optimiser la surveillance.Du 11 au 13 juin, le cours de Monitoring et Logging a été brièvement interrompu afin d'organiser le deuxième cours Cyber Training Range. Nous avons d'abord établi un rapport sur la situation initiale du scénario d'exercice. Ensuite, nous avons effectué une reconnaissance du réseau afin d'identifier les adresses IP, les ports, les enregistrements DNS et d'autres caractéristiques du réseau de l'exercice et de créer un plan de réseau. À l'aide de ce plan et de l'analyse de scénario, nous avons pu remplir une Cyber 9-Line (les 9 points les plus importants en cas de cyberincident) qui permet de réagir rapidement aux cyber-attaques. Avec ces connaissances et le cadre MITRE ATT&CK comme guide, nous avons implémenté différentes alertes dans Splunk afin d'être préparés à l'attaque imminente de la direction du cours. C'était très intéressant de voir quels outils sont disponibles pour comprendre les événements et réagir rapidement aux cyberincidents.

par Sebastian, étudiant ICT Systems Specialist Junior

ICT Warrior Academy